特権ID管理のガイドライン活用、組織全体のセキュリティ強化策

WEEDS Trace 特権ID管理ソリューションについて詳しく紹介した資料です。

こんな方におすすめです。

・特権ID管理の必要性を感じている方

・低コストで特権ID管理を導入したい方

・不正アクセスなど情報セキュリティの課題を解決したい方

・特権ID管理ツールについて詳しく知りたい方

1. 特権IDとは何か?

情報システムの中心に存在する特権ID。それは何か、どのような役割を担っているのか、詳しく解説していきましょう。

特権IDは、システムやデータベースへのアクセスを認証するためのIDです。普通のユーザーIDと異なり、特権IDはシステムに対して高度な操作を可能にする「特権」を持っています。それはシステム設定の変更、データの閲覧や編集、アプリケーションのインストール、ユーザーの追加や削除など、システム全体をコントロールする強力な権限です。

特権IDの保有者は主にシステム管理者や開発者となり、彼らは特権IDを用いて、システムの日々の運用と維持、問題の解決、または新機能の開発を行います。しかし、この特権IDが適切に管理されない場合、セキュリティのリスクを生じる可能性があります。

特権IDが不正に使用されると、システム全体が脅かされ、企業情報の漏えい、データ改ざん、サービスの停止といった事態を招く可能性があります。さらに、特権IDはシステム全体へのアクセス権を有するため、その使用履歴は監査の対象になります。つまり、特権IDの管理はセキュリティ維持だけでなく、企業のコンプライアンス遵守にも直結します。

このような背景から、特権IDの適切な管理は情報システムのセキュリティ対策として、非常に重要な役割を果たします。そして、その対策方法は日々進化し続ける情報技術と、それに対するセキュリティ要求に対応するために、常に更新され続けているのです。

次章では、この特権ID管理の重要性と、その課題について詳しく見ていきます。

2. 特権ID管理の重要性とその課題

特権IDの適切な管理は情報セキュリティを維持する上で極めて重要であり、不適切な管理は多くのリスクを招く可能性があります。具体的なリスクと実際の事例を見ていくことで、その重要性を解説します。

特権IDの不適切な管理がもたらすリスクは大きく分けて二つです。一つ目は、内部による不正利用です。これは、システム管理者や開発者などの内部者が、自身の特権IDを用いて企業の情報を不正に閲覧したり、システムに対して不適切な操作を行ったりすることを指します。二つ目は、特権IDが外部から不正に利用されるリスクです。これは、外部の攻撃者が特権IDを手に入れることで、システム全体を掌握し、企業に大きなダメージを与える可能性があります。

内部による不正事例

内部による不正利用の事例を紹介します。ある大手企業の関連子会社の社員が無許可で個人情報を外部に流出させ、その結果、企業が損害賠償を負担する事態が発生しました。この社員はシステムの保守・管理業務を任され、その職務上、データベースへのアクセス権限を有していました。ところが、このアクセス権限の範囲が業務範囲を超え、本来は不要であるはずのデータへの操作が可能な状態でした。その結果、大規模な個人情報の持ち出しが容易に行われてしまいました。

外部からの不正事例

ある大手保険会社が遭遇したセキュリティインシデントは、特権ID管理の重要性を再認識させる事例となりました。この保険会社は、一部の業務を外部の事業者に委託していましたが、その外部事業者のサーバーが攻撃の対象となり、第三者の不正アクセスを受けました。この結果、最大で200万件を超える顧客の個人情報が外部に漏えいするという重大な問題が生じました。個人情報の漏えいは、顧客からの信頼を損なうだけでなく、法令遵守やビジネスの継続性にも大きな影響を与えます。この事件は、特権ID管理の適切な設定と維持がいかに重要であるかを改めて認識させる事例となりました。

特権ID管理の不備は企業の運営に深刻な影響を与えます。しかしながら、適切な特権ID管理は簡単なことではありません。実際に、特権IDの管理が十分でない、または管理に対する不安を持ちつつ運用を続けているという課題を抱える企業が少なくありません。これらの課題を解決するための手段として、次章で紹介する各種ガイドラインや規格が存在します。これらのガイドラインや規格を理解し、適切に適用することで、特権ID管理の課題を克服することが可能となるでしょう。

3. 特権ID管理における国際規格やガイドライン

特権ID管理の課題を解決し、リスクを最小限に抑えるためには、各種のガイドラインを遵守することが重要です。今回は、情報セキュリティ管理に深く関わる国際規格や日本国内のガイドラインに焦点を当て、特権ID管理に関連する主要な基準について詳しく見ていきます。

- ISO/IEC 27001

- NIST SP 800-53

- PCI DSS

- FISC安全対策基準

- 情報セキュリティ管理基準

これらのガイドラインや規格には、特権ID管理に関わる要件が詳細に記述されており、それぞれの組織に適した形での適用が求められています。

ISO/IEC 27001

「ISO/IEC 27001」は、情報セキュリティマネジメントシステム(ISMS)の国際規格であり、情報資産を保護するための要求事項を定めています。特権IDに関する部分では、以下のような要件が挙げられています。

1. アクセス制御策の確立

アクセス権限はビジネス要件に基づき制限され、不正アクセスを防ぐことが求められています。特権IDは高度なアクセス権限を持つため、厳格に制御し、限定された利用者だけがアクセスできるようにしなければなりません。

2. ユーザー登録と管理

新たなユーザーや特権IDを発行する際は、適切な認証と承認プロセスを経ることが求められています。また、それらの変更や削除も管理し、常に最新の状態を保つ必要があります。

3. ユーザーの責任

特権IDの利用者は、それを適切に使用し、機密性、完全性、利用可能性を維持する責任を負います。

4. ログとモニタリング

アクセスやイベントのログを記録し、異常な行動や不審なアクセスを検出できるようにすることが要求されます。これには特権IDの利用記録も含まれます。

以上はISO/IEC 27001における特権IDに関わる部分の一例ですが、他にも情報セキュリティ全般についての要求事項が多数含まれています。特権ID管理に限らず、全体的な情報セキュリティマネジメントを見直し、強化することで、より安全な環境を構築することができます。

NIST SP 800-53

「NIST SP 800-53」は、アメリカ国立標準技術研究所(NIST)によって策定された連邦情報システムのセキュリティ基準とガイドラインです。特権IDに対する要件は次のような内容が挙げられます。

1. 最小特権の原則

ユーザーが必要とする権限だけを付与し、必要な期間だけそれを保持することが求められます。特に特権IDについては、この原則が強く求められます。

2. 特権のセッション制御

特権セッションは通常セッションと分けて行うことを推奨し、特権を持つユーザーが常に高い権限で操作することを防ぐ。

3. アクセス権限のレビューと再認証

特権IDの所有者は定期的なアクセスレビューと再認証を受ける必要があります。これにより、不適切な特権アクセスが継続されることを防ぎます。

4. 監査と説明責任

特権IDの利用は適切に監査ログに記録され、必要に応じてレビューされることが求められています。これにより、不正な利用や問題が生じた場合に迅速に対応できるようにします。

5. セキュリティ意識向上

特権IDの利用者は情報セキュリティに関する十分な教育を受けることが求められています。これは、セキュリティの意識を持つことが特権IDの適切な管理に重要であるからです。

これらはNIST SP 800-53における特権IDに関連する一部の要件であり、全体的な情報セキュリティ管理を強化するための一環となります。特権IDを適切に管理し、情報セキュリティを確保するためには、これらの要件に従うことが重要です。

PCI DSS

「PCI DSS(Payment Card Industry Data Security Standard)」は、クレジットカード業界のデータセキュリティ基準であり、クレジットカード会員データを保護するための規定を定めています。ここでは、特権IDに関する要件をいくつか挙げて説明します。

1. 特権アクセスの管理

PCI DSSは、特権IDの利用に関して厳密な管理を求めています。特権IDの所有者が業務上必要とする最小限の権限のみが付与され、定期的にアクセス権限のレビューが実施されることを要求しています。

2. 一意性の確保

すべてのユーザーに対して一意なIDを割り当てることを要求しており、これにより誰が何を行ったかを特定しやすくなります。特に、特権IDに対してはこの一意性が重要です。

3. 強力な認証

特権IDに対しては多要素認証を使用することが推奨されています。これにより特権IDの不正利用を防ぐことができます。

4. アクセスログの保管

特権IDの使用に関するアクティビティは、詳細にログとして記録され、必要な期間保存されることを求めています。これにより、不正行為や問題発生時の原因追求を助けます。

5. パスワードポリシー

PCI DSSは強力なパスワードポリシーを要求しており、特権IDのパスワードには特に厳しい要件が適用されます。これには、パスワードの最小長、複雑性、変更頻度などが含まれます。

これらの要件は、特権IDを含むすべてのアカウントに対する適切な管理を通じて、クレジットカード情報を保護することを目指しています。

FISC安全対策基準

「FISC安全対策基準」とは、金融業界における情報システムに関する基準の一つであり、日本の金融機関などが参考にする重要なガイドラインの一つです。特権IDに関しても明確な基準となる要件が設けられています。以下は、その具体的な要件です。

1. 利用者の特定

管理者や特権IDを持つ利用者は、システムへのログイン時に一意に特定できる必要があります。これにより、誰がいつどのような操作をしたのかを追跡できます。

2. 最小権限の原則

利用者には、業務遂行のために必要な最小限の権限のみを付与すべきです。特権IDは厳重に管理し、必要性が確認された場合のみ付与します。

3. 特権IDの利用管理

特権IDの利用は記録され、これらの記録は一定期間保存されるべきです。利用の適正性は定期的に監査・検証されます。

4. パスワードの管理

特権IDに対するパスワードは、適切な強度を持つこと、定期的に変更されることが求められます。

これらの要件は特権ID管理における重要な規範となっており、これを基に金融機関は特権ID管理体制を構築・運用しています。

情報セキュリティ管理基準

「情報セキュリティ管理基準」は、経済産業省が公表する情報セキュリティ管理の基準で、企業等の情報セキュリティ対策強化を目的としています。特権IDに関する要件が以下のように設定されています。

1. 特権IDの適切な管理

特権IDの保持者は限定され、使用する際には明確な目的と期間が定義されるべきです。また、使用後は速やかに特権を元に戻すとともに、その使用履歴が確認できるよう管理することが求められます。

2. アクセス権の適切な設定と見直し

特権IDの持つアクセス権は、適切な範囲とレベルに設定され、定期的に見直しを行うことが必要です。適切な範囲とは、業務遂行上必要な最小限のアクセス権を意味します。

3. 特権IDの使用ログの記録

特権IDの使用は全てログとして記録され、定期的にその内容を確認し、異常な操作がないか監視することが求められます。

これらの要件は、特権IDの管理において重要な基準となり、これにより情報資産の安全性を維持することが目指されます。不適切な特権IDの使用によるリスクを防ぐため、組織内での適切な管理体制の確立が求められます。

4. 特権ID管理の要件

様々なガイドラインや規格で求められる特権ID管理ですが、共通して以下の3つの要件にまとめられます。

- パスワードの適切な管理

- 特権IDの利用制限

- 特権IDのログの記録と保存

パスワードの適切な管理

特権IDのパスワード管理は、セキュリティ対策の最初のステップです。特権IDは通常、システムやデータへの広範なアクセス権を持つため、適切な管理が不可欠です。

パスワードの強度を高めるために、複数の種類の文字(大文字、小文字、数字、特殊文字)を組み合わせることが推奨されます。また、パスワードの変更は定期的に行い、変更履歴を管理することで、既知のパスワードを再利用するリスクを軽減できます。

特権IDの利用制限

特権IDの利用を制限することで、不正利用や漏えいを防止できます。以下に具体的な手法を示します。

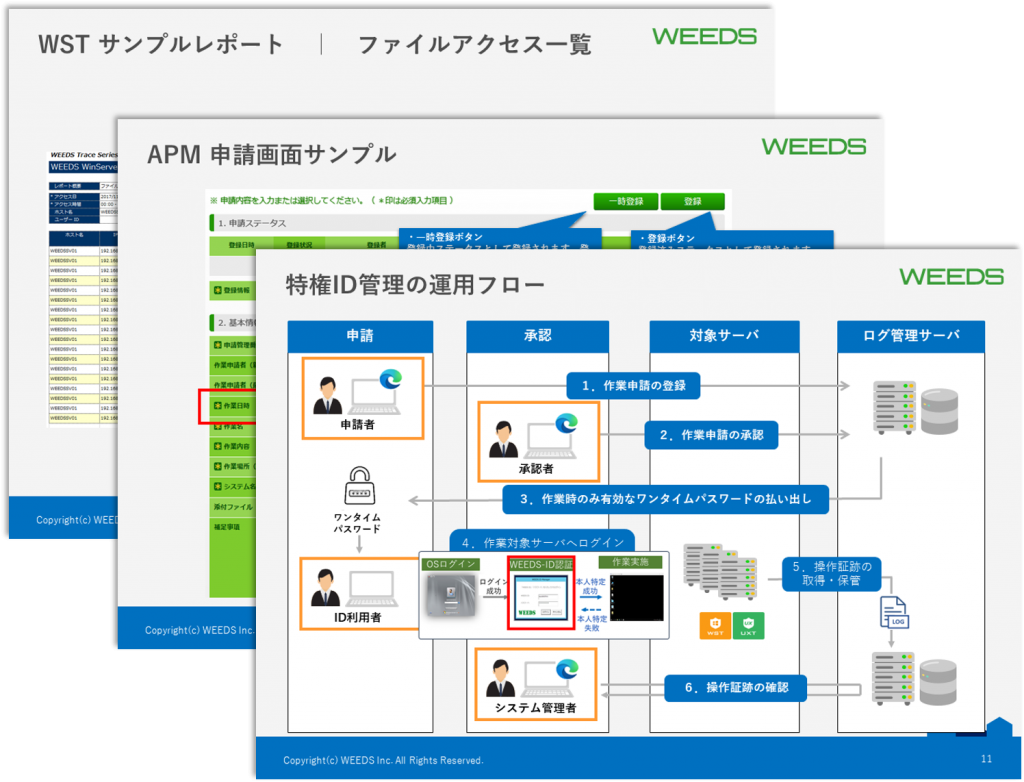

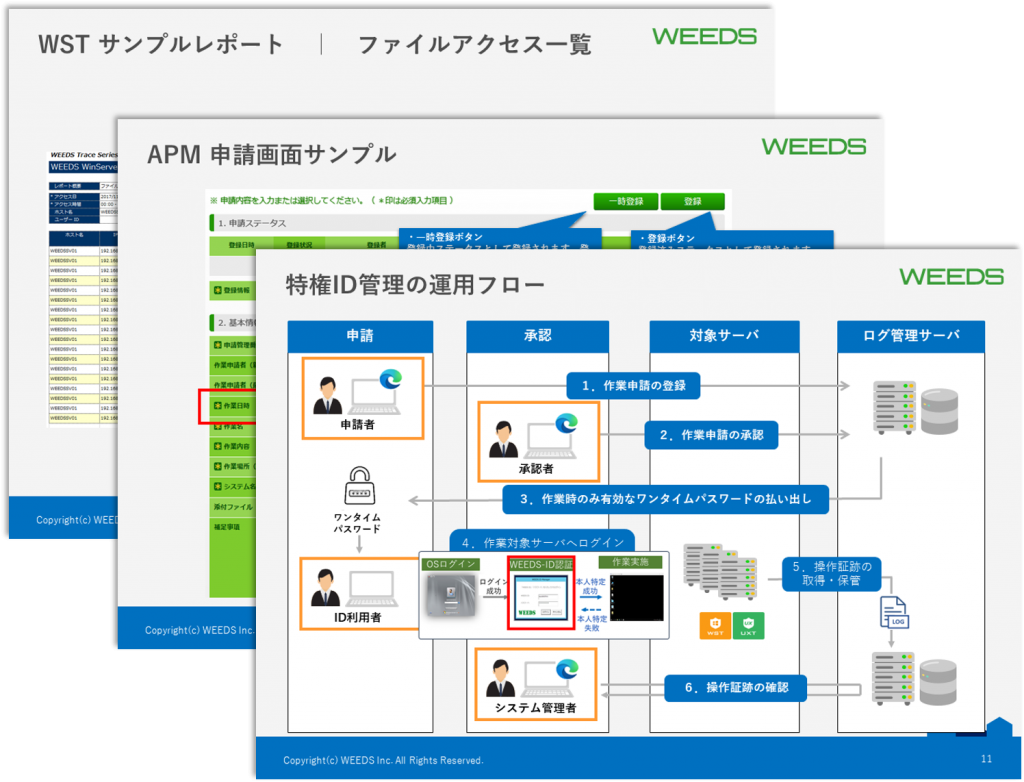

1. 利用者の申請と作業範囲と内容の把握

特権IDの利用を申請する際には、使用者がどのような作業を行う予定なのか、作業の範囲と内容を具体的に申告する必要があります。これにより、不適切な使用を未然に防止できます。

2. 承認・許可のフローの確立

申請がなされた場合、それを評価し承認する役職や人物を明確にし、承認・許可のフローを確立します。承認がなされない限り、特権IDの利用を不可能にすることで、適切な管理が行われるようにします。

3. 利用時間の制限

特権IDの使用は、必要な時間帯や作業時間のみに制限することも効果的です。無制限に特権IDを使用可能にしてしまうと、それが悪用されるリスクが増えます。

これらの対策を通じて、特権IDの利用を適切に制限し、安全なアクセス制御を実現することが可能です。

特権IDのログの記録と保存

特権IDを使用した全ての操作は、問題が発生した際の追跡や証拠収集に必要となるため、ログとして記録されるべきです。これらのログは定期的に監査を行い、異常なパターンや不正アクセスの兆候を早期に発見するための重要な情報源となります。ログの保存期間については、法規制や業界基準によって異なりますが、一般的には最低でも一年間は保存すべきとされています。

以上の措置を講じることで、特権IDを適切に管理し、組織全体の情報セキュリティレベルを高めることができます。しかし、それぞれの組織の状況やニーズにより、最適な対策は異なるため、本章で述べた方法はあくまで一つの参考であり、各組織で適切な対策を選択・実施することが求められます。

特権IDの利用状況を正確に把握し、リアルタイムに分析することは、インシデント時の早期発見と適切な対応を可能にします。そのためには、抜け漏れなくアクセスログを取得することが不可欠です。「WEEDS Trace 特権ID管理ソリューション」は、全ての操作を正確に記録し、問題が発生した際の追跡や証拠収集を容易にします。

さらに、「WEEDS Trace 特権ID管理ソリューション」は低コストでの導入が可能です。導入コストを最小限に抑えつつ、セキュリティを強化することが可能です。特権ID管理の最善の手段について詳しく知りたい方、もしくは製品の導入を検討されている方は、ぜひとも資料請求をお願いいたします。

資料請求はこちらから。 ⇒ 特権ID管理の資料をダウンロードする

5. 特権ID管理の成功例とその影響

特権ID管理が適切に行われた場合の成功例とその影響を探ることは、他の組織がその重要性を理解し、自身の管理手法を見直すための良い機会となります。

特権ID管理が適切に実施された成功例として、ある企業が申請承認のワークフローを導入し、特権IDの利用透明化を効率的に達成したケースを紹介します。この金融機関では、特権IDの使用に対し申請承認のプロセスを導入しました。要求がある度に、具体的な目的と使用期間を記載した申請を提出し、それに対する承認を得た者のみが特権IDを使用可能にするというシステムです。また、特権IDの利用を効率的に透明化するため、全ての操作ログをリアルタイムで自動収集・記録するシステムを採用しました。異常な操作があった場合は早期に発見できるようにし、問題が発生した場合でも迅速に対処することが可能となりました。

この改善により、特権IDの管理が強化され、内部監査の効率が大幅に向上。不正利用の防止に大いに貢献し、企業全体の情報セキュリティ水準を大幅に向上させる結果となりました。

このように、特権ID管理の改善は、組織の情報セキュリティを保護するだけでなく、業務効率を向上させる多大な影響をもたらします。しかし、特権ID管理の改善は一朝一夕に達成できるものではなく、組織全体での取り組みが必要です。次のコラムでは、その導入と成功への道について詳しく解説しています。

WEEDS Trace 特権ID管理ソリューションについて詳しく紹介した資料です。

こんな方におすすめです。

・特権ID管理の必要性を感じている方

・低コストで特権ID管理を導入したい方

・不正アクセスなど情報セキュリティの課題を解決したい方

・特権ID管理ツールについて詳しく知りたい方

6. 組織全体で取り組む特権ID管理

特権ID管理の具体的な手法やツールを導入することはもちろん重要ですが、それらを効果的に運用・活用するためには、組織全体が一体となった絶えず進化する取り組みが必要となります。具体的には、定期的な教育や研修を行うことで、組織全体で特権IDのリスクを理解し、日々の業務に活かしていくことが重要です。

また、管理者は組織のセキュリティポリシーやルールを明確に策定し、それを周知徹底する役割を果たす責任があります。その一方で、上層部はこれらの取り組みを全面的に支援し、必要なリソースを提供することが求められます。

最後に、これらの取り組みは一過性のものではなく、継続的なものであることを忘れてはなりません。組織の規模や業務内容、環境の変化に応じて特権ID管理の方法も進化し続けるべきです。そのためには、特権ID管理の定期的なレビューと改善が不可欠です。

組織全体で特権ID管理の重要性を理解し、共有し、具体的な対策を実行する。こうした姿勢が、情報漏えいといったリスクを最小限に抑え、組織全体の情報セキュリティを強化し、更なる発展に貢献するでしょう。

特権ID管理ならウイーズ・システムズにご相談を

ウイーズ・システムズ株式会社は、創業からアクセスログ一筋のセキュリティ専門企業です。内部統制や各種ガイドラインへの対応、情報漏えいなどシステムセキュリティに関するご相談を受け付けております。

特権ID管理における様々な課題にウイーズ・システムズ株式会社が開発・販売する WEEDS Trace「特権ID管理ソリューション」が貢献します。WEEDS Trace「特権ID管理ソリューション」は、特権IDを一貫して統制・管理できる機能を提供しており、情報セキュリティの強化と業務効率の向上が実現できます。

ぜひウイーズ・システムズ株式会社のWEEDS Trace「特権ID管理ソリューション」のご利用をご検討ください。