アクセス制御と監視を組み合わせた多層防御の構築

1. はじめに

近年、サイバー攻撃は年々高度化・巧妙化しています。標的型攻撃やランサムウェア攻撃は、もはや特定の業種や規模の企業だけが狙われるものではありません。中小企業や自治体、学校法人に至るまで、あらゆる組織が潜在的な標的となっています。

かつては「外部からの侵入を完全に防ぐ」という考え方が主流でしたが、現実的には100%の防御は不可能です。フィッシングメールを通じた侵入や、既知の脆弱性を突いた攻撃、取引先を経由したサプライチェーン攻撃など、攻撃経路は多様化し、侵入を阻止できないケースも増えています。

このような状況で重要になるのが、「侵入を前提とした防御」です。つまり、攻撃者が社内ネットワークに侵入しても、重要情報やシステムへの到達を阻止し、被害を最小限にとどめるための多層防御の考え方です。その中でも特に効果的なのが、アクセス制御と監視(ログ活用)を組み合わせる方法です。

2. アクセス制御で「入口」を絞る

多層防御の第一歩は、攻撃者の行動範囲を最初から制限することです。その基本原則が最小権限の原則です。

これは、ユーザーやシステムに対して「必要な業務を遂行するために必要な最小限の権限だけを付与する」という考え方です。不要な権限を与えると、侵入された場合に被害が広がるリスクが高まります。

アクセス制御を実装する際のポイントは以下の通りです。

IDと権限の適切な付与・剥奪

- 入社・異動・退職などのタイミングで権限を見直し、不要なアクセス権を削除する。

- 放置されたアカウントは攻撃者の格好の標的になります。

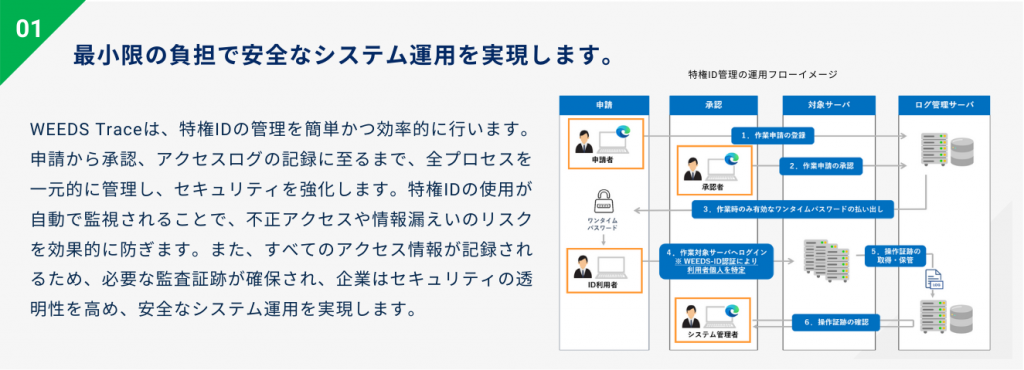

特権IDの管理

- システム管理者権限などの特権IDは、利用時に承認フローを経る仕組みを導入する。

- 一時的に権限を付与し、利用後は自動的に剥奪する「ワンタイムパスワード(OTP)」の利用も有効です。

アクセス制限の多様化

- 接続元IPアドレスの制限、時間帯によるアクセス制御、業務端末以外からの接続禁止など、多面的な制限を設ける。

- リモートワーク環境ではVPNやゼロトラストネットワークの活用も検討します。

アクセス制御は「入口の鍵」を厳重にする役割を果たします。しかし、どれだけ強固な鍵をかけても、突破される可能性は残ります。そこで必要になるのが「監視」です。

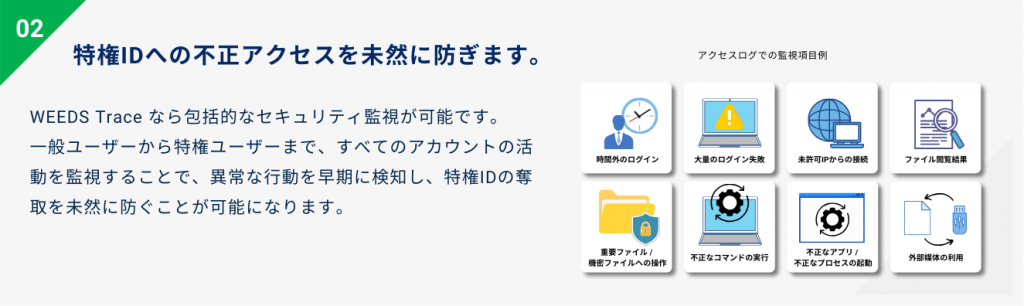

3. 監視で「異常」を見逃さない

監視の目的は大きく分けて2つあります。侵入や異常行動の早期発見と、事後調査のための証跡確保です。

攻撃は深夜や休日など、担当者が不在の時間帯を狙って行われることが多く、異常にすぐ気付けなければ被害は拡大します。

監視体制を構築する際のポイントは以下です。

重要な操作のログを収集

- 特権IDの利用履歴、システム設定変更、機密ファイルへのアクセスなど、重要操作はすべて記録。

- ログはテキスト形式で保存することで管理負荷や容量を軽減できます。

アラート設定でリアルタイム検知

- 通常業務では発生しない操作や、アクセス回数・時間帯の異常などをトリガーにアラートを発報。

- SIEM(Security Information and Event Management)やIDS/IPSと連携させれば、検知精度を高められます。

ログ改ざん防止と長期保存

- 攻撃者は侵入後、自らの痕跡を消そうとします。ログの暗号化や書き込み不可領域への保存で改ざんを防止。

- 法令やガイドラインによっては1〜2年以上の保存が求められる場合があります。

監視は「鍵をこじ開けられた後の動き」を捕捉し、被害を最小化するための重要な手段です。

4. アクセス制御 × 監視 のシナジー効果

アクセス制御と監視を組み合わせることで、防御力は単なる足し算以上の効果を発揮します。重要なのは、「制御」と「可視化」を連動させ、侵入の抑止と異常検知を一つの流れとして運用することです。

以下では、現場で実践しやすい具体例を挙げます。

特権ID利用の二重ガード

・アクセス制御

特権IDは常時利用できる状態にせず、必要な作業の直前に承認フローを通して一時的に有効化します。ワンタイムパスワード(OTP)を発行すれば、不正利用リスクをさらに下げられます。

・監視

利用開始から終了までの全操作ログを取得し、作業後に自動レポート化。承認者や監査担当者がチェックできる仕組みにすることで、抑止効果も高まります。

アクセス元の制御と即時検知

・アクセス制御

接続元IPアドレスをホワイトリスト登録し、登録外からのアクセスは自動的に遮断します。業務時間外の接続は原則禁止に設定するのも有効です。

・監視

登録外IPや業務時間外の接続試行が発生した場合、即時アラートを送信。アラートはメールやチャットツールに通知することで、担当者が迅速に対応可能になります。

不審な操作のリアルタイム検出

・アクセス制御

機密ファイルや重要システムへのアクセスは特定ロールや端末に限定します。

・監視

権限外の操作試行や、短時間に大量のデータをコピーする行為など、通常業務では起こらないパターンを検出。AIや機械学習を使った異常検知機能を導入すれば、パターン外の挙動も拾えます。

定期的なログレビューと権限棚卸し

・アクセス制御

半年〜1年ごとに権限棚卸しを行い、利用されていないアカウントや不要な権限を削除します。

・監視

棚卸しの際にログを参照し、権限はあるが使われていないアカウントを洗い出すことで、潜在的なリスクを減らせます。

インシデント発生時の迅速な封じ込め

・アクセス制御

侵入や不正操作を検知したら、該当アカウントや端末を即時無効化する手順を用意します。

・監視

ログ解析によって影響範囲を特定し、封じ込め後の復旧手順に反映します。過去のインシデントからルールを見直すことで、防御精度が高まります。

このように、「アクセス制御で行動範囲を絞る」→「監視でその範囲を可視化・検知」→「必要に応じて制御を強化」というサイクルを回すことで、外部攻撃に対する多層防御が完成します。

特に承認フローやログ監視は、ツール導入と同時に運用ルールを明確化することが重要です。

5. 実装における注意点

ツールだけでは不十分

導入しただけでは効果は限定的です。アクセス権の定期棚卸しや、アラートの検知ルール更新など、運用面の継続改善が不可欠です。

関係部門との連携

IT部門だけでなく、情報セキュリティ、内部監査、人事など関係部門との連携が必要です。特に承認フローは業務効率とのバランスが求められます。

ガイドライン・法規制への対応

金融庁や経産省のガイドライン、PCI DSSなどの業界基準に準拠することで、取引先からの信頼性向上にもつながります。

6. まとめ

外部攻撃対策は、侵入を「防ぐ」ことと「気づく」ことの両方が欠かせません。アクセス制御と監視を組み合わせた多層防御は、侵入後の被害拡大を抑え、迅速な対応を可能にします。

まずは現状のアクセス制御ルールと監視体制を棚卸しし、不要な権限や監視漏れを洗い出すことから始めましょう。

自社の環境や予算に応じて、特権ID管理ツールやログ管理ソリューションを導入することで、運用負荷を軽減しつつ、高い防御力を実現できます。

攻撃者は常に新しい手口を模索しています。守る側も同様に、防御体制を継続的に強化し続けることが求められます。

ログ管理から始めて、権限管理・アクセス制御へ。

段階導入に対応した特権ID管理ソリューションのご紹介

情報セキュリティガバナンスを実効性のあるものにするには、

適切な権限管理と操作ログの可視化が欠かせません。

そこで有効なのが、特権ID管理ツールです。

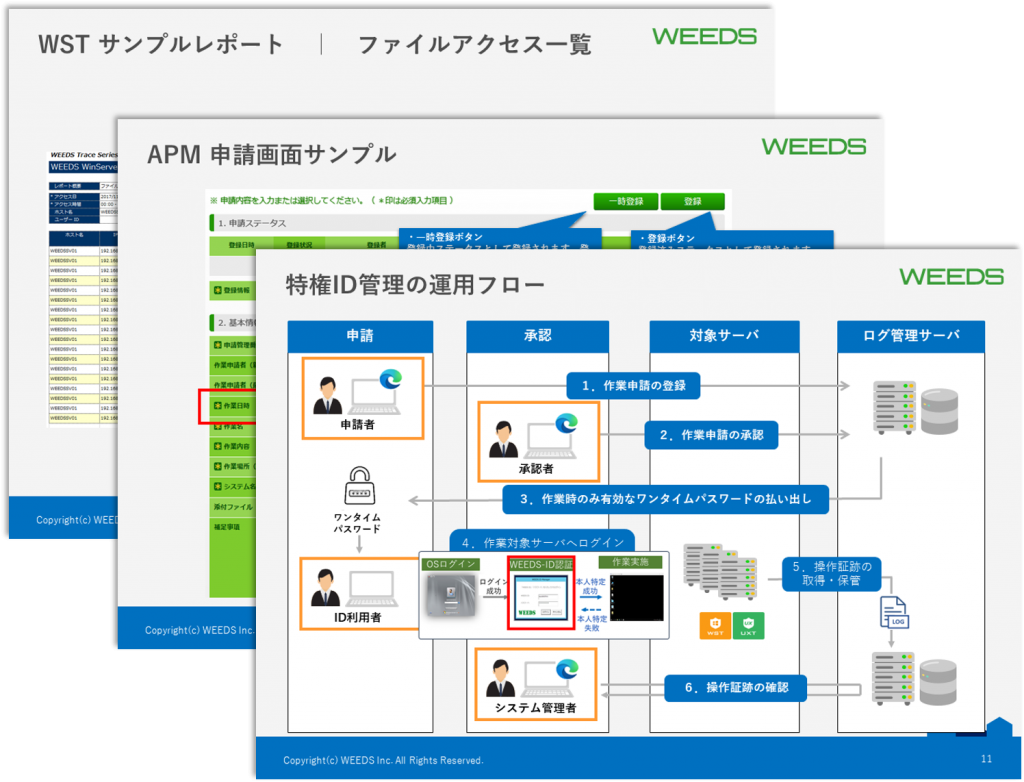

承認ワークフローやワンタイムパスワードによるアクセス制御、

操作ログの一元管理により、内部不正の抑止と迅速な監査対応を両立します。

WEEDS Trace 特権ID管理ソリューションについて詳しく紹介した資料です。

こんな方におすすめです。

・特権ID管理の必要性を感じている方

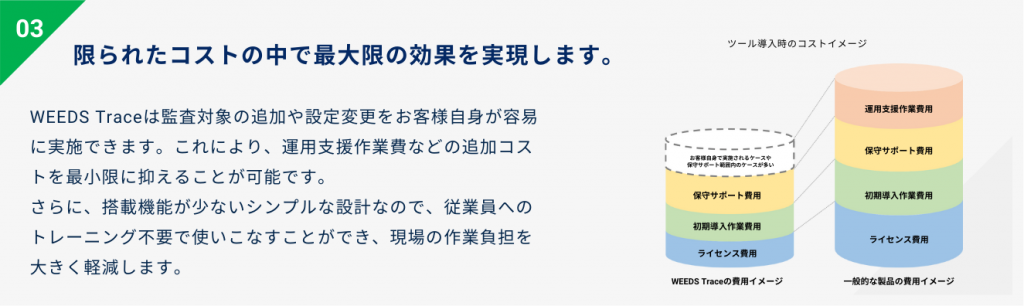

・低コストで特権ID管理を導入したい方

・不正アクセスなど情報セキュリティの課題を解決したい方

・特権ID管理ツールについて詳しく知りたい方