ゼロトラストは難しくない?最初の一歩は「ログ管理」から

1. ゼロトラストとは?

近年、サイバー攻撃の巧妙化に伴い、「ゼロトラスト」という言葉を耳にする機会が増えてきました。ゼロトラストとは、従来のように社内ネットワークは安全という前提に立つのではなく、「何も信頼しない(Never Trust, Always Verify)」を原則とする新しいセキュリティモデルです。

従来のセキュリティ対策では、社内ネットワークと社外ネットワークの間にファイアウォールを設置し、「外部からの侵入を防げば安全」という境界型モデルが一般的でした。しかし、クラウドサービスの普及やテレワークの定着により、社内外の境界はあいまいになり、内部からの不正アクセスや認証情報の漏えいによる侵入が現実的な脅威となっています。

こうした背景から、ゼロトラストでは「すべてのアクセスは危険かもしれない」と仮定し、アクセス元・ユーザー・端末・接続先などの信頼性を一つひとつ検証します。単にIDとパスワードで認証するだけでなく、アクセス状況や操作履歴なども加味して継続的に評価し、状況に応じてアクセスを制限・遮断する考え方です。

ゼロトラストの中核には、次の3つの要素があります。

- 継続的な検証:一度の認証で以後ずっと信頼するのではなく、常に振る舞いを監視しながら信頼性を評価します。

- 最小権限の原則:必要な範囲にだけアクセスを許可し、それ以外の権限は与えません。

- 可視化と監査:誰が、いつ、どのような操作を行ったかを記録し、不正や異常を検知できるようにします。

これらを実現するためには、単にアクセス制御を強化するだけでは不十分であり、「今、何が起きているのか」を把握する可視化、つまりログの取得と活用が不可欠となります。

2. ゼロトラストの前提となる「可視化」とは

ゼロトラストの基本方針は、「すべてのアクセスを常に疑い、検証し続けること」です。では、その“検証”はどのように行うのでしょうか。その答えのひとつが、「可視化」にあります。

可視化とは、システムやネットワーク上で誰が・いつ・どこから・どのようにアクセスし、何をしたのかを把握できる状態のことを指します。これは、ユーザーの振る舞いやシステム上の挙動を常に監視・記録しておくことで実現されます。

たとえば、以下のような疑問に即座に答えられる環境が「可視化された状態」といえます。

- ある社員が、深夜に社外から重要ファイルへアクセスしていたが、正当な業務だったのか?

- クラウドサービスに大量のファイルがアップロードされたが、不正な操作ではないか?

- 退職予定の社員が、直前に大量のシステムにアクセスしていたが、何をしていたのか?

これらの事象を把握するには、操作ログ、アクセスログ、認証ログなどの記録が不可欠です。ログがなければ、「何が起きたのか」「本当に問題があったのか」といった判断ができません。

つまり、ゼロトラストを実現するには、システムの透明性を高めることが土台となり、そのためにはまずログを取得し、活用できる状態を整えることが求められるのです。

また、可視化は単なる監視にとどまらず、行動を理解するための材料でもあります。単にアクセスがあったかどうかではなく、その前後の操作、アクセス頻度、通常と異なるタイミングなどの情報を組み合わせて分析することで、潜在的なリスクを見逃さずに済みます。

このように、ゼロトラストにおける可視化は今何が起きているかを把握するだけでなく、将来起こりうるリスクに備えるための重要なプロセスです。

3. なぜ「ログ管理」から始めるべきなのか

ゼロトラストを実現するうえで、最初のステップとして「ログ管理」から着手することは、現実的で効果的な選択肢です。なぜなら、ログ管理はシステム全体のセキュリティレベルを底上げする「基礎工事」であり、無理なく始められるうえに、すぐに気づきが得られる施策だからです。

■ ハードルが低く、既存環境に導入しやすい

ゼロトラストの実現には、アクセス制御の強化や認証プロセスの再設計、ネットワークセグメントの見直しなど、組織全体にかかわる大がかりな対応が求められることもあります。一方、ログ管理は基本的に既存のシステムやネットワークに後付けで導入できるため、大規模な構成変更を必要とせず、段階的に導入できるのが大きなメリットです。

■ 「見える化」することで、リスクや課題が明らかになる

ログを集めて分析することで、これまで見えなかったリスクが表面化します。

たとえば、

- 使用されていないはずのアカウントから頻繁にアクセスがあった

- 同一ユーザーによる深夜の特権ID使用が常態化していた

- 社内ルールと異なるアクセス経路が使われていた

こうした事実は、ログがなければ気づくことができません。まず見える化することで、実態に即した対策が可能になります

■ 他のゼロトラスト施策と連携できる

ログ管理は、単独でもリスク把握に有効ですが、他の施策と組み合わせることで、さらなる効果を発揮します。

たとえば、

- 異常なログインパターンを検知 → 自動でアクセス遮断

- 特定の操作ログが検出されたら → 管理者に即時アラート送信

- ログに基づいたアクセス傾向をもとに、アクセス権を最小化するポリシーを設計

このように、ログは判断の材料として、ゼロトラストの運用を支える重要な要素になります。

■ 監査やインシデント対応にもつながる

ログは、インシデント発生時の調査や、外部監査への対応において証拠として機能する重要な情報資産です。

たとえば、サイバー攻撃によって情報が改ざん・漏えいした場合でも、次のような情報がログに残っていれば、迅速な原因特定と被害範囲の把握が可能になります。

- 攻撃が始まった日時と対象システム

- 使用されたアカウントとアクセス経路

- 実行された操作の詳細(ファイル削除、権限変更など)

また、第三者機関による監査においては、アクセス履歴や操作履歴の提示を求められることが一般的です。ログが整備されていない場合、「証跡がない=何が起きたか説明できない」と見なされ、コンプライアンス違反と判断される可能性もあります。

このように、ログ管理はゼロトラストの実現に向けた最初の一歩として、非常に理にかなったアプローチです。既存のシステム構成に大きな変更を加えることなく始められ、運用への影響も比較的少ないため、リスクを抑えながら段階的にセキュリティ対策を進めることができます。

4. ログ管理で最低限押さえるべきポイント

ログ管理をゼロトラストの第一歩として取り組むうえで重要なのは、「ただログを集める」だけで終わらせないことです。ログは活用してこそ意味があるという視点を持ち、必要なログを適切に収集・保存・分析できる体制を整えることが求められます。

ここでは、ゼロトラストの観点から、最低限押さえておくべきログ管理のポイントを紹介します。

① 取得すべきログの種類を明確にする

まずは、どのようなログを取得する必要があるかを把握しましょう。ゼロトラストで特に重要となるのは以下のログです。

| ログの種類 | 目的・活用例 |

|---|---|

| 認証ログ | 不審なログインや失敗回数の多い試行を検知。攻撃やなりすましの兆候を把握。 |

| アクセスログ | ユーザーがいつ、どのリソースにアクセスしたかを記録。過剰アクセスや権限逸脱をチェック。 |

| 操作ログ | ファイルの変更・削除・ダウンロードなどの詳細な操作内容を把握。内部不正の監視に有効。 |

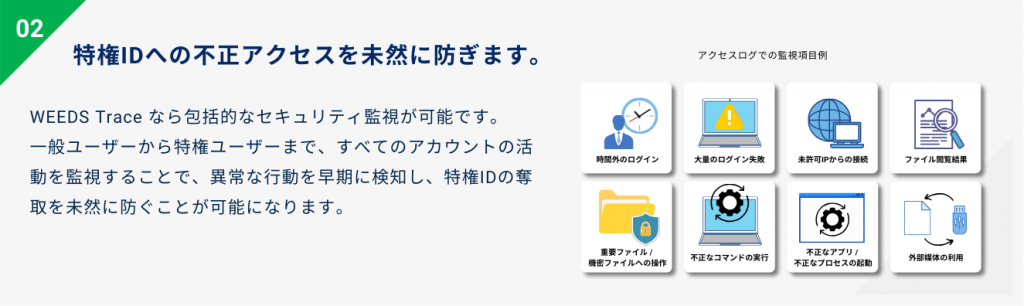

| 特権ID使用ログ | 管理者権限の利用状況を記録。操作内容との突合で不正の検出や監査対応が可能。 |

業種やシステム構成によって重点的に取得すべきログは異なりますが、「誰が、いつ、何を、どう操作したか」を記録できることが基本です。

② ログの保存期間と改ざん対策を講じる

ログは、インシデント対応や監査の際に証拠となる重要なデータです。よって、一定期間以上の保存と改ざん防止策の実施が必要です。

- 保存期間の目安:業界ガイドラインでは「1年以上」の保存を推奨するケースが多い

- 改ざん防止:外部ストレージへのバックアップ、書き込み専用形式、暗号化、ハッシュ化などを活用

ログがあっても「必要な時に見つからない」「信頼できない」状態では意味がありません。証跡としての信頼性を保つことが大切です。

③ ログは活用してこそ意味がある

収集したログは、ただ保管するだけでなく、異常検知や業務改善に活用できる仕組みが必要です。

- アラートの設定:特定の条件(例:深夜の特権ID使用)に該当した場合に即時通知

- 可視化ダッシュボード:アクセス状況や傾向をグラフで表示し、日常的にチェックしやすくする

- レポート出力:月次や週次での傾向分析により、ポリシー見直しや教育の根拠資料として活用

また、複数のログを統合的に管理・分析できるSIEM(Security Information and Event Management)のようなツールを導入すれば、より高度な活用が可能になります。

④ 誰が見てもわかる体制を整える

ログ管理は情報システム部門だけの仕事ではありません。不正検知や業務監査の現場でも活用されるため、関係者が必要な情報をすぐに確認できるよう整備することもポイントです。

たとえば、

- 操作ログから操作内容の意味がすぐ読み取れるよう整形する

- アクセスログにユーザー名だけでなく、所属部門などの情報も記録する

- 外部委託先やクラウド環境も含め、統一的に記録・管理する

ログ管理は、導入して終わりではありません。使えるログとして日々の運用に組み込むことが、ゼロトラストへの道を着実に進めるカギとなります。

5. ゼロトラスト実現に向けたステップアップ

ログ管理によって「可視化」が実現できたら、いよいよゼロトラストの本格的な運用へと踏み出す段階です。ここからは、ログを起点にどのようにセキュリティ対策を発展させていけばよいのか、ステップごとの道筋を解説します。

STEP1. まずは「見える化」を徹底する(ログ収集)

最初のステップは、現状把握と見える化の徹底です。

収集したログを定期的に確認し、次のような項目に注目して、組織内の見えないリスクを洗い出します。

- 利用されていないアカウントからのアクセス

- 業務時間外の特権ID使用

- 社内ポリシーに反する操作やアクセス経路

ここでは改善よりも発見が目的です。事実を把握することで、次の対策が明確になります。

STEP2. 気づきをもとにルールを見直す(アクセス制御)

ログによって把握した問題点やリスクをもとに、アクセス権限や業務ルールの見直しを行います。

- 最小権限の原則に基づき、不要なアクセス権を削除

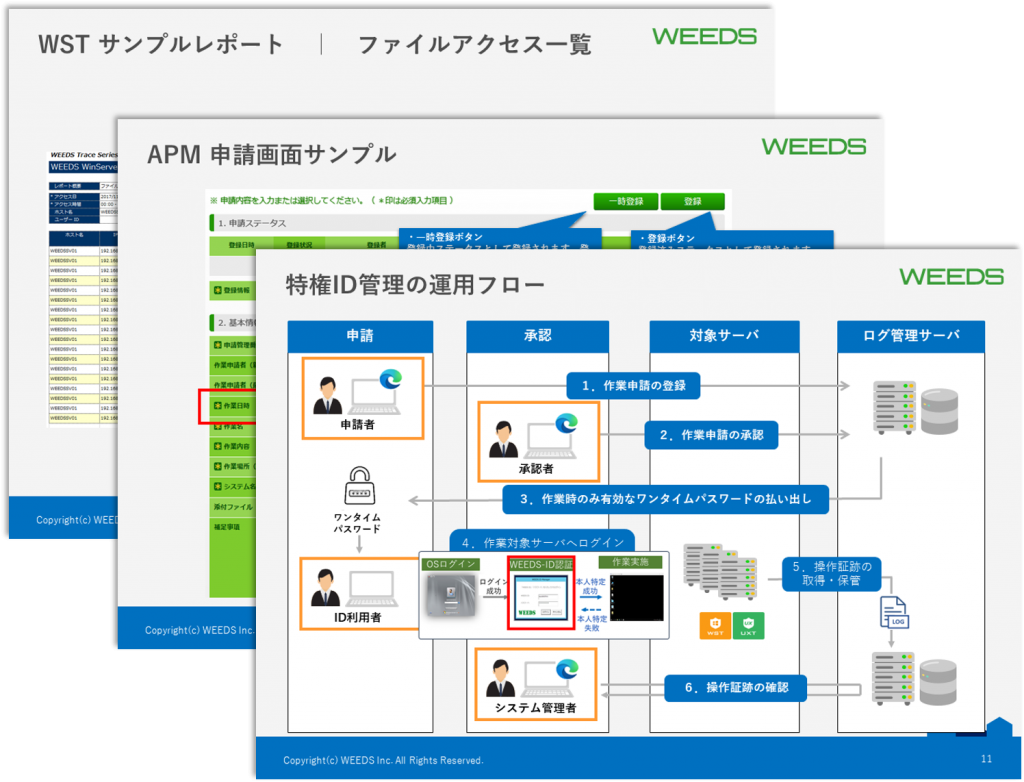

- 特権IDの使用に申請・承認プロセスを導入

- アクセス先や操作範囲を業務内容に応じて細かく設定

この段階では、「一律で制限する」のではなく、「誰に、いつ、どこまで許すか」を精密にコントロールすることが求められます。

STEP3. 監視・アラートで継続的な検証を実現

次に、ログの活用を一歩進めて、リアルタイムでの監視・アラート運用を導入します。

これにより、万が一の不正アクセスや内部不正の兆候を、早期に検知できる体制が整います。

- 特定の条件に該当する操作が行われた際の即時通知

- 操作のパターンや傾向の変化を検知する異常検知ロジックの導入

- 定期レポートの自動生成による継続的なレビュー

これらを通じて、ゼロトラストの重要原則である「継続的な信頼の評価」を実現できます。

STEP4. ゼロトラスト運用を組織文化として定着させる

技術的な仕組みだけでなく、ゼロトラストの考え方を組織全体に浸透させることも重要です。

- ログは「監視」ではなく「安心・透明性を高めるための仕組み」として説明

- アクセス権の棚卸しを定期的に実施し、部署ごとに運用を見直す

- セキュリティポリシーを「守るべきルール」から「主体的に支える文化」へ

技術と運用、さらに意識の3つを連携させることで、ゼロトラストは単なる対策ではなく、日々の業務に根づく安全の習慣となります。

ゼロトラストは一歩ずつ、着実に

ゼロトラストは、一度の導入で完成するものではありません。

ログ管理を起点に、アクセス制御の見直し、監視の強化、ポリシー運用の定着へと段階的に進めることで、現実的かつ持続可能なセキュリティ体制を築くことがでるでしょう。

ログ管理から始めて、ゼロトラストへ。

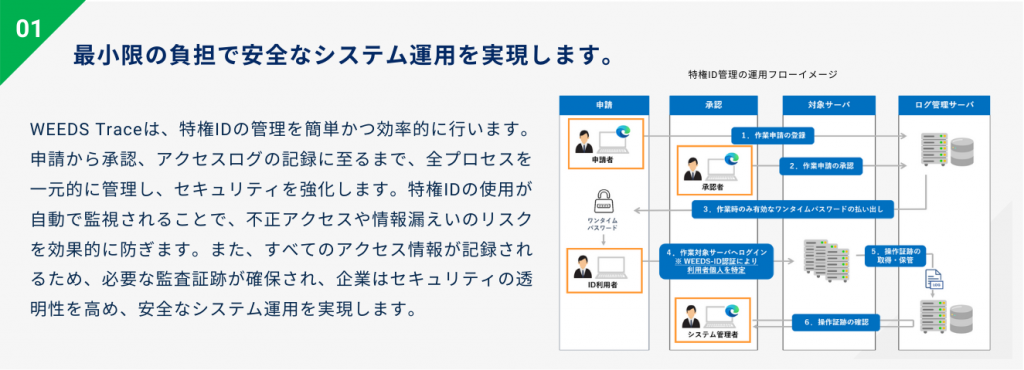

段階導入に対応した特権ID管理ソリューションのご紹介

まずはログの取得・可視化から、無理なくセキュリティを強化。

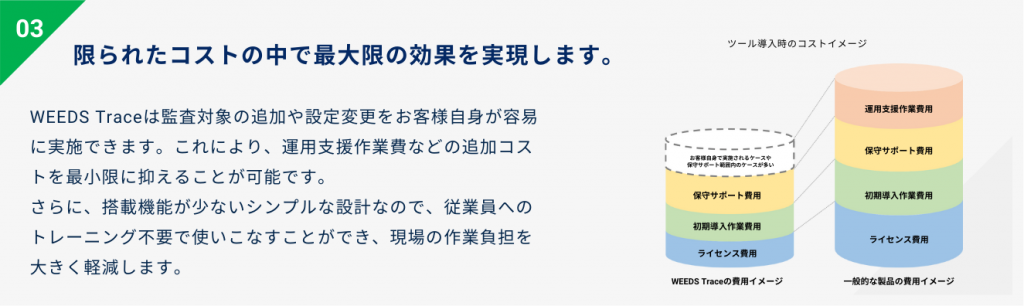

必要に応じて、特権IDの発行管理や操作制御まで段階的に拡張できます。

ゼロトラストの考え方に沿って、スモールスタートから将来の本格運用まで対応可能です。

WEEDS Trace 特権ID管理ソリューションについて詳しく紹介した資料です。

こんな方におすすめです。

・特権ID管理の必要性を感じている方

・低コストで特権ID管理を導入したい方

・不正アクセスなど情報セキュリティの課題を解決したい方

・特権ID管理ツールについて詳しく知りたい方