大企業だけが標的?地政学リスクとサプライチェーン攻撃の脅威

1. サプライチェーン攻撃とは?

近年、サプライチェーン攻撃が増加し、多くの企業が影響を受けています。特に、地政学的リスクの高まりにより、国家間の対立を背景としたサイバー攻撃が増えています。攻撃者は大企業を直接狙うだけでなく、その取引先や委託先を経由することで、主要ターゲットへ侵入を試みます。

サプライチェーン攻撃とは?

サプライチェーン攻撃とは、企業が利用する取引先や外部サービスを悪用し、間接的にシステムへ侵入する攻撃手法です。たとえば、正規のソフトウェアアップデートにマルウェアを仕込んで感染を広げるケースや、クラウドサービスを標的にして利用企業へ影響を及ぼすケースがあります。また、システム管理を委託された企業を攻撃し、そのネットワークを経由して本来の標的へ侵入する事例も増えています。

近年の主なサプライチェーン攻撃事例

代表的な事例として、2020年のSolarWinds事件があります。米国のIT企業SolarWindsのソフトウェアが改ざんされ、その影響で政府機関や大手企業が被害を受けました。また、2021年のKaseyaランサムウェア攻撃では、IT管理ソフトが悪用され、約1,500社の企業が被害を受けました。

地政学的リスクとの関連性

サプライチェーン攻撃は、国家間の対立や経済制裁と結びつくことが多く、特に経済制裁を受けた国のハッカーが報復として企業を攻撃するケースが増えています。また、政治的対立が深まると、特定の国や企業を標的とするサイバー攻撃が活発化します。エネルギーや金融などの重要インフラを狙った攻撃も増え、社会基盤が脅かされています。

2. どのような企業が狙われやすいのか?

サプライチェーン攻撃は、直接の標的となる企業だけでなく、その取引先や関連企業を通じて実施されるため、「自社は関係ない」と思っている企業こそリスクを認識する必要があります。

大企業だけが狙われるわけではない

サプライチェーン攻撃の多くは、大企業や政府機関が標的とされることが多いですが、攻撃者はより侵入しやすい中小企業や取引先を踏み台にするケースが増えています。大企業が高度なセキュリティ対策を実施している一方で、取引先や関連企業のセキュリティが脆弱である場合、そこを経由して本来のターゲットに侵入する手法が取られます。

ITベンダー・クラウドサービス提供企業のリスク

特にITベンダーやクラウドサービスを提供する企業は、サプライチェーン攻撃の標的になりやすいです。これらの企業は多数のクライアント企業のデータやシステムを管理しているため、一度侵入を許すと、影響範囲が非常に広がります。過去の事例では、クラウドプロバイダーやIT管理ソフトのベンダーが攻撃され、その影響で多くの企業が被害を受ける事態が発生しました。

製造業・物流業・サプライチェーン内企業の脆弱性

製造業や物流業、エネルギーや金融といったインフラ業界も標的となるケースが増えています。近年のサプライチェーン攻撃では、半導体業界や電力網を狙った攻撃が報告されており、業務停止や情報漏洩といった深刻な影響をもたらしています。特に、IoTやOT(Operational Technology)を活用したシステムは、セキュリティ対策が十分でない場合、攻撃者の侵入経路として利用されることがあります。

サプライチェーン攻撃の対象は、大企業だけではありません。むしろITベンダーやクラウドサービス提供企業、製造業、物流業といった企業は、地政学的リスクを背景にしたサイバー攻撃の標的になりやすいのです。

3. 企業が取るべき対策とは?

取引先のセキュリティ評価を徹底する

サプライチェーン攻撃のリスクを軽減するためには、まず取引先のセキュリティ評価を徹底することが重要です。取引前にセキュリティポリシーやリスク管理体制を確認し、定期的な監査を行うことで、セキュリティ基準が適切に維持されているかをチェックする必要があります。契約にセキュリティ要件を明記し、取引先にも適切な対策を求めることで、リスクを最小限に抑えられます。

アクセス制御とゼロトラストの導入

次に、アクセス制御を強化し、ゼロトラストの考え方を取り入れることが有効です。最小権限の原則を徹底し、必要最小限のアクセス権のみを付与することで、不正アクセスのリスクを低減できます。特に、特権IDの管理を強化し、利用を制限することで、攻撃者による悪用を防ぐことが可能です。

インシデント対応計画の策定と訓練の実施

さらに、インシデント対応計画を策定し、定期的な訓練を行うことも欠かせません。異常を検知した際の初動対応や情報共有の手順を明確にし、攻撃が発生した場合に迅速に対応できるよう準備を整えます。シナリオ別の訓練を実施し、ランサムウェア攻撃や情報漏洩などのリスクに備えることで、被害を最小限に抑えることができます。

サプライチェーン攻撃のリスクを軽減するためには、取引先の管理、アクセス制御の強化、インシデント対応計画の策定が必要です。企業はこれらの対策を総合的に実施し、サイバー攻撃の被害を最小限に抑える体制を整えることが求められます。

4. 特権ID管理とアクセス制御の重要性

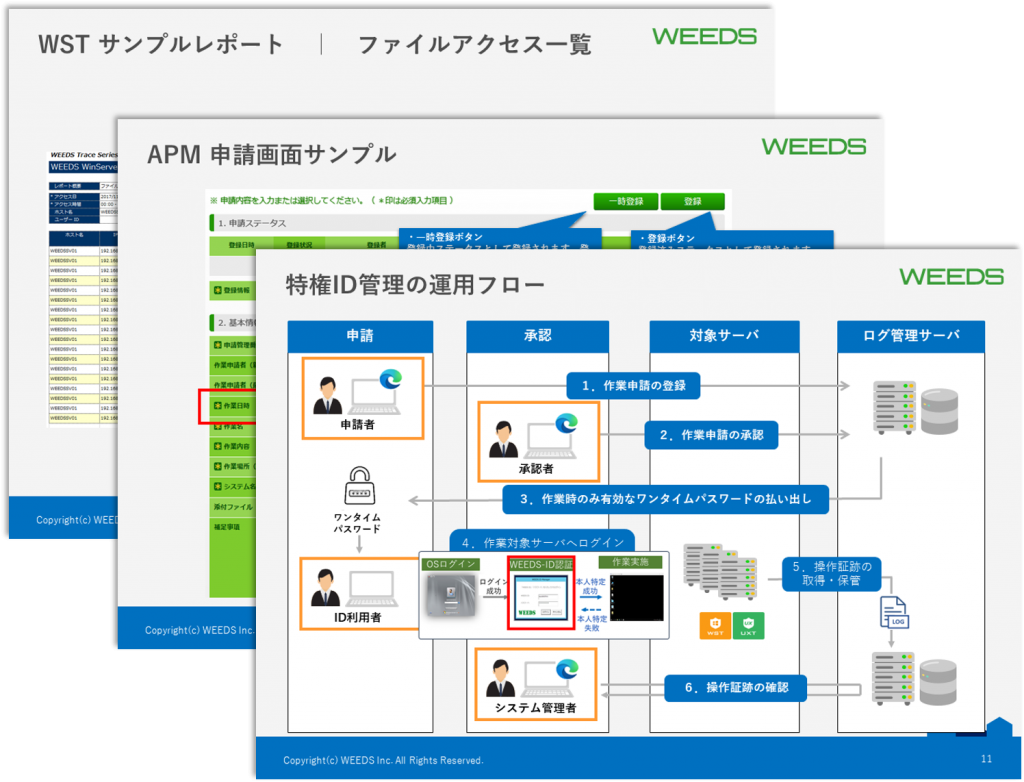

特権IDが狙われる理由

特権IDは、システム管理や重要データへのアクセスが可能なため、攻撃者にとって魅力的なターゲットとなります。一度特権IDが乗っ取られると、企業全体のネットワークが支配され、機密情報の漏洩や業務の妨害につながるリスクがあります。

アクセス制御によるリスク軽減

特権IDの悪用を防ぐためには、厳格なアクセス制御を実施することが重要です。特定の業務や時間帯にのみアクセスを許可する仕組みを導入し、不要な権限を持つアカウントを排除することで、不正利用のリスクを最小限に抑えられます。また、多要素認証を活用することで、攻撃者がIDとパスワードを入手しても、不正ログインを防ぐことが可能になります。

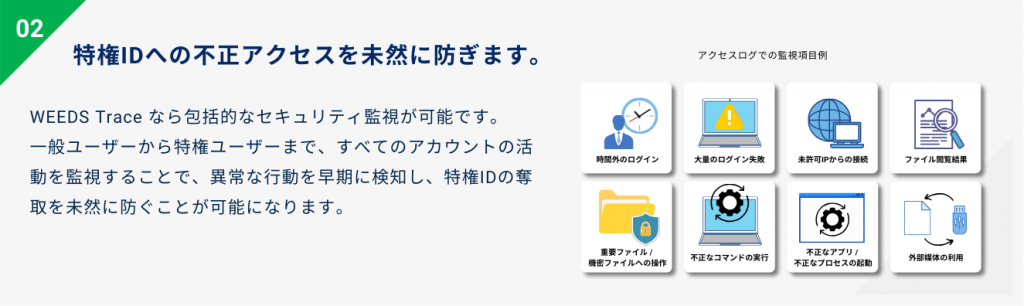

監査とログ管理の徹底

特権IDの利用履歴を記録し、定期的に監査を行うことで、不正なアクセスや異常な動きを早期に検知することができます。ログ管理を強化し、リアルタイムでのモニタリングを行うことで、万が一のインシデント発生時に迅速な対応が可能となります。

特権ID管理とアクセス制御の強化は、サプライチェーン攻撃のリスクを抑える上で欠かせない要素です。企業は、適切なアクセス管理、多要素認証の導入、ログ監視の強化を進めることで、サイバー攻撃の被害を最小限に抑える体制を整えることが求められます。

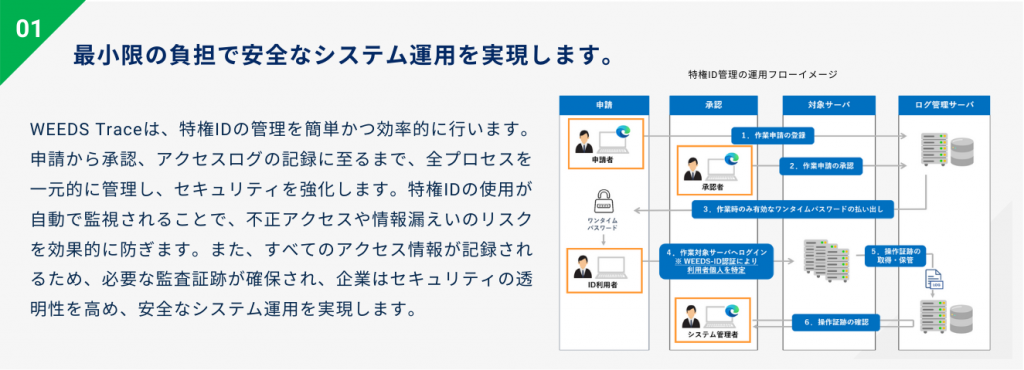

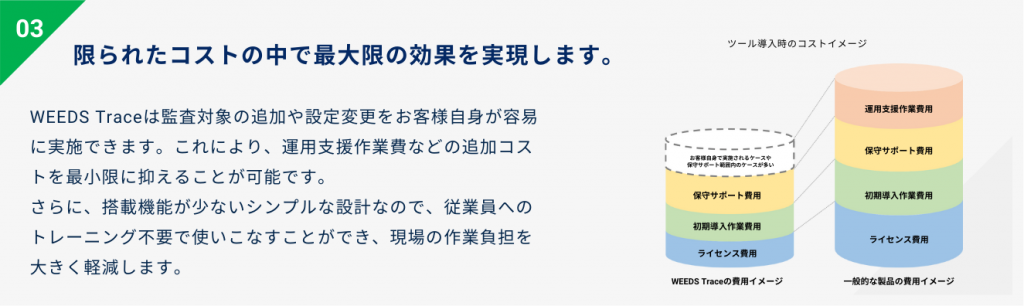

特権ID管理ソリューション「WEEDS Trace」

WEEDS SYSTEMSが開発・販売を行っている特権ID管理ソリューション「WEEDS Trace」は、特権ID管理に必要な機能を備えながらもコストを抑えた導入が可能です。「WEEDS Trace」はセキュリティ強化を考える企業にとって、限られた予算で最大の成果を得られる選択肢となるでしょう。

WEEDS Trace特権ID管理ソリューションの3つのポイント

WEEDS Trace 特権ID管理ソリューションについて詳しく紹介した資料です。

こんな方におすすめです。

・特権ID管理の必要性を感じている方

・低コストで特権ID管理を導入したい方

・不正アクセスなど情報セキュリティの課題を解決したい方

・特権ID管理ツールについて詳しく知りたい方