2025年版情報セキュリティ10大脅威!地政学的リスクに起因するサイバー攻撃とは?

近年、地政学的リスクに起因するサイバー攻撃が増加しており、特に国家間の政治的・経済的な緊張が高まる中、サイバー空間での脅威が顕在化しています。独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2025」では、「地政学的リスクに起因するサイバー攻撃」が初めて選出され、その重要性が強調されています。本記事では、具体的な事例として警察庁が注意喚起を行った「MirrorFace」によるサイバー攻撃を取り上げ、その手口や対策について詳しく解説します。

1. 地政学的リスクに起因するサイバー攻撃とは

地政学的リスクとサイバー攻撃の関係

地政学的リスクとは、国家間の政治的・経済的な関係や地域紛争、資源争奪など、地理的要因に起因するリスクを指します。これらのリスクが高まると、国家やその支援を受けた組織がサイバー攻撃を行うケースが増加します。目的は、情報の窃取、インフラの破壊、経済的損失の誘発など多岐にわたります。

例えば、特定の国が他国の政府機関や企業、研究機関を標的にし、機密情報や先端技術の情報を窃取することで、自国の戦略的優位性を高めようとすることがあります。また、重要インフラへの攻撃を通じて、相手国の社会的混乱や経済的損失を引き起こすことも狙いの一つです。

MirrorFaceによるサイバー攻撃の概要

警察庁および内閣サイバーセキュリティセンターは、2019年頃から日本国内の組織や個人を対象としたサイバー攻撃キャンペーンが、「MirrorFace」と呼ばれるサイバー攻撃グループによって実行されていると報告しています。

このグループの主な目的は、日本の安全保障や先端技術に関する情報の窃取であり、中国の関与が疑われています。攻撃の対象は、シンクタンク、政府関係者(退職者を含む)、政治家、マスコミ関係者など多岐にわたります。攻撃手法としては、マルウェアを添付したメールの送信や、ネットワーク機器の脆弱性を悪用した侵入などが確認されています。

出典:MirrorFaceによるサイバー攻撃について(注意喚起)|警察庁

2. MirrorFaceによる攻撃手法

MirrorFaceによる攻撃手法は多岐にわたりますが、主なものを以下に紹介します。

標的型メール攻撃

2019年12月から2023年7月にかけて、主にシンクタンクや政府関係者を対象に、マルウェアを添付したメールが送信されました。これらのメールは、GmailやMicrosoft Outlookのアドレスを使用し、送信者名を受信者が関心を持つ専門家や知人を装うことで、受信者の信頼を得ようとしました。件名には当時の国際情勢に関連するキーワードが含まれており、受信者の興味を引く内容となっていました。

添付ファイルは、Microsoft WordやExcel形式のものが多く、マクロを有効化することで「LODEINFO」と呼ばれるマルウェアに感染させる手口が確認されています。このマルウェアは、感染した端末から情報を窃取する機能を持っています。

ネットワーク機器の脆弱性を悪用した攻撃

2023年2月から10月にかけて、VPN機器の脆弱性や不正に取得した認証情報を悪用し、半導体、製造、情報通信、学術、航空宇宙分野の組織に対する攻撃が確認されました。攻撃者は、侵入後に「Neo-reGeorg」や「WebShell」といったツールを使用して内部ネットワークへのアクセスを確立し、情報を窃取しました。

マルウェア配布リンクを含むメール攻撃

2024年6月以降、学術機関やシンクタンク、政治家、マスコミ関係者を対象に、マルウェアをダウンロードさせるリンクを含むメールが送信されました。これらのメールは、過去の正規のメール内容を改変して使用することで、受信者に違和感を与えないよう工夫されています。リンク先からダウンロードされるファイルを開くことで、「ANEL」と呼ばれるマルウェアに感染し、情報が窃取される仕組みです。

3. MirrorFaceによるサイバー攻撃事例

MirrorFaceによるサイバー攻撃は、日本の安全保障や先端技術に関する情報の窃取を目的としており、その影響は深刻です。具体的な被害として、以下の事例が報告されています。

宇宙航空研究開発機構(JAXA)への攻撃

2023年、JAXAは一連のサイバー攻撃を受けたことを公表しました。幸いにも、ロケットや衛星開発に関わる機密データへの影響は確認されていませんが、システムへの侵入が試みられたことが判明しました。

国内のシンクタンクへの攻撃

MirrorFaceは、日本のシンクタンクに対して標的型攻撃を行い、政策立案に関する情報を窃取しようとしました。攻撃メールの送信元は、信頼できる関係者を装う形で巧妙に偽装されていました。

4. 対策が必要なのは大企業だけ?

標的は大企業や政府機関だけではない

地政学的な対立が深まる中、サイバー攻撃の標的となるのは大企業や政府機関だけではありません。国家や特定の勢力による攻撃は、影響力のある企業や重要インフラだけでなく、それに関係する企業や取引先にも及ぶ可能性があります。特に、サプライチェーンを構成する中小企業は、直接的な標的とされるだけでなく、大企業や官公庁へ侵入するための「入り口」として狙われることが増えています。

攻撃者が中小企業を狙う理由

大企業は比較的厳格なセキュリティ対策を実施しているため、攻撃者は防御の手薄な関連企業を経由して侵入を試みます。たとえば、サプライヤーや外部委託先のネットワークに不正アクセスし、そこから大企業のシステムへ攻撃を仕掛ける手法が一般的です。また、企業規模に関係なく、業界や取引先の性質によっては、特定の国や地域の政治的な動きに応じて狙われるリスクが高まることもあります。

特定の業界や取引先が狙われるケース

特に注意が必要なのは、外国企業との取引がある企業や、国内の重要インフラに関わる業務を担う企業です。たとえ直接的に政治的な問題と関わりがない企業であっても、取引関係を通じて攻撃対象となることがあります。例えば、海外の政府機関や企業と取引を行う日本企業が、関係先への攻撃の足掛かりとして狙われるケースがあります。また、国際的なサイバー攻撃の一環として、無差別に脆弱な企業を狙い、大規模な影響を与えようとする動きも見られます。

企業規模を問わず対策が求められる

このように、地政学的リスクを背景としたサイバー攻撃は、特定の大企業だけの問題ではなく、企業規模を問わず広く影響を及ぼします。中小企業であっても、直接的に攻撃の対象となる可能性があることを認識し、必要なセキュリティ対策を講じることが求められます。さらに詳しく知りたい方はこちらのコラムをご覧ください。

⇒ 大企業だけが標的?地政学リスクとサプライチェーン攻撃の脅威

5. 企業・組織が取るべき対策

地政学的リスクに起因するサイバー攻撃は、特定の国や組織に焦点を当てた長期的なサイバー攻撃であることが多いため、組織全体での包括的な対策が求められます。具体的な対策を以下に紹介します。

アクセス管理の強化

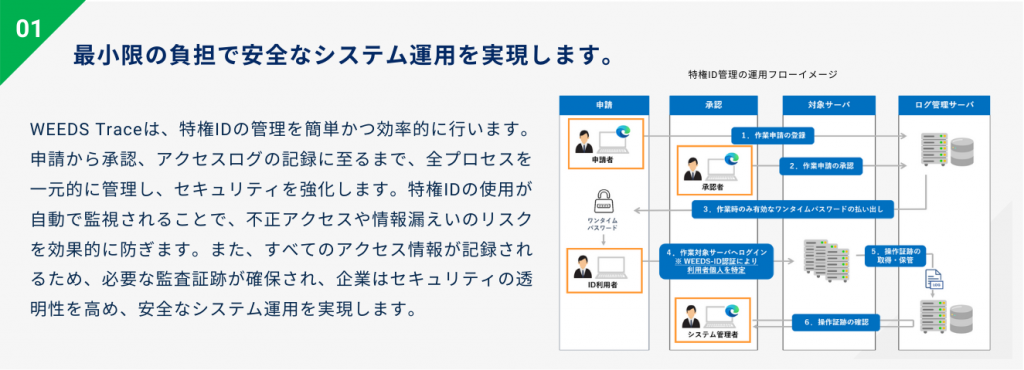

・特権ID管理の徹底

重要なシステムやデータベースへのアクセスを厳格に管理し、不正アクセスを防止する。ワンタイムパスワード(OTP) や 多要素認証(MFA) の導入を検討。

特権ID管理についてさらに詳しく知りたい方は、以下のコラムをご覧ください。このコラムでは、特権ID管理の基本とその重要性について詳しく解説しています。

⇒ 特権ID管理とは?基礎知識やID管理との違いをわかりやすく解説

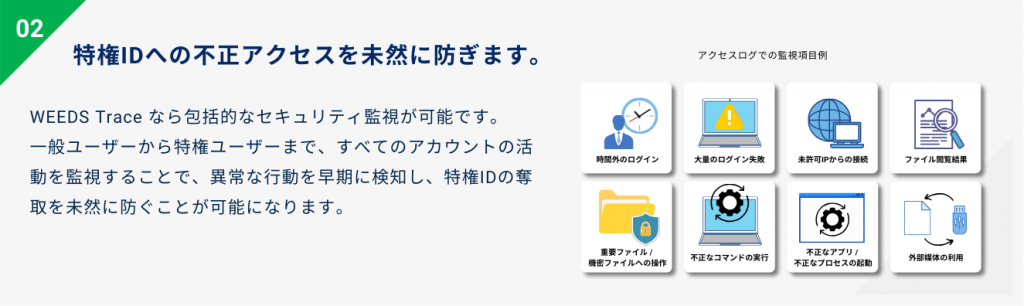

・アクセスログの監視

すべての特権アクセスを記録し、不審なアクティビティが発生した場合は即座に対応できる体制を整備。異常検知システム(UEBA) を活用し、不審な動きを早期に検出。

インシデント対応の強化

・CSIRT(コンピュータセキュリティインシデント対応チーム)の設置

組織内での迅速な対応体制を構築し、攻撃を受けた際の被害拡大を防ぐ。

・インシデント対応計画の策定

サイバー攻撃発生時に迅速に対処するための対応フローを事前に作成。

ソフトウェアの脆弱性管理

・最新のパッチ適用

OSやアプリケーションの脆弱性を狙った攻撃が多発しているため、定期的なアップデートを徹底。

・IT資産管理ツールの活用

使用しているソフトウェアやネットワーク機器の脆弱性を一元管理し、対応を迅速化。

セキュリティ意識の向上

・標的型攻撃メールの訓練

社員を対象に定期的にフィッシング対策訓練を実施し、攻撃メールを見抜く力を養う。

・ゼロトラストモデルの導入

「誰も信用しない」原則に基づき、すべてのアクセスを検証することで、不正アクセスを未然に防ぐ。

6. まとめ

「情報セキュリティ10大脅威 2025」に初めて選出された「地政学的リスクに起因するサイバー攻撃」は、今後さらに増加する可能性があります。特に、国家が支援する高度な攻撃が増える中で、組織は従来のセキュリティ対策を見直し、より強固な防御策を講じる必要があります。

MirrorFaceによる攻撃事例からも明らかなように、標的型攻撃メールやネットワーク機器の脆弱性を悪用した攻撃が増えており、組織はアクセス管理の強化、インシデント対応体制の整備、脆弱性管理、セキュリティ教育を徹底することが求められます。

特に、特権ID管理 や ログ監視の強化 は、内部不正や外部からの攻撃を防ぐ上で欠かせない対策です。貴社のソリューションを活用することで、組織のセキュリティをより強化し、未知の脅威にも迅速に対応できる体制を整えることが可能です。

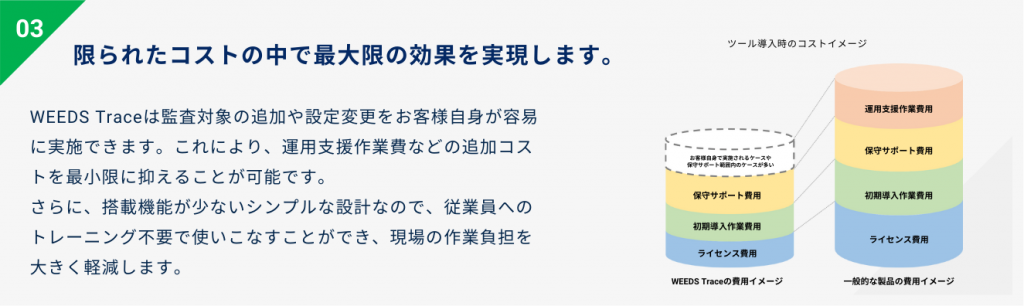

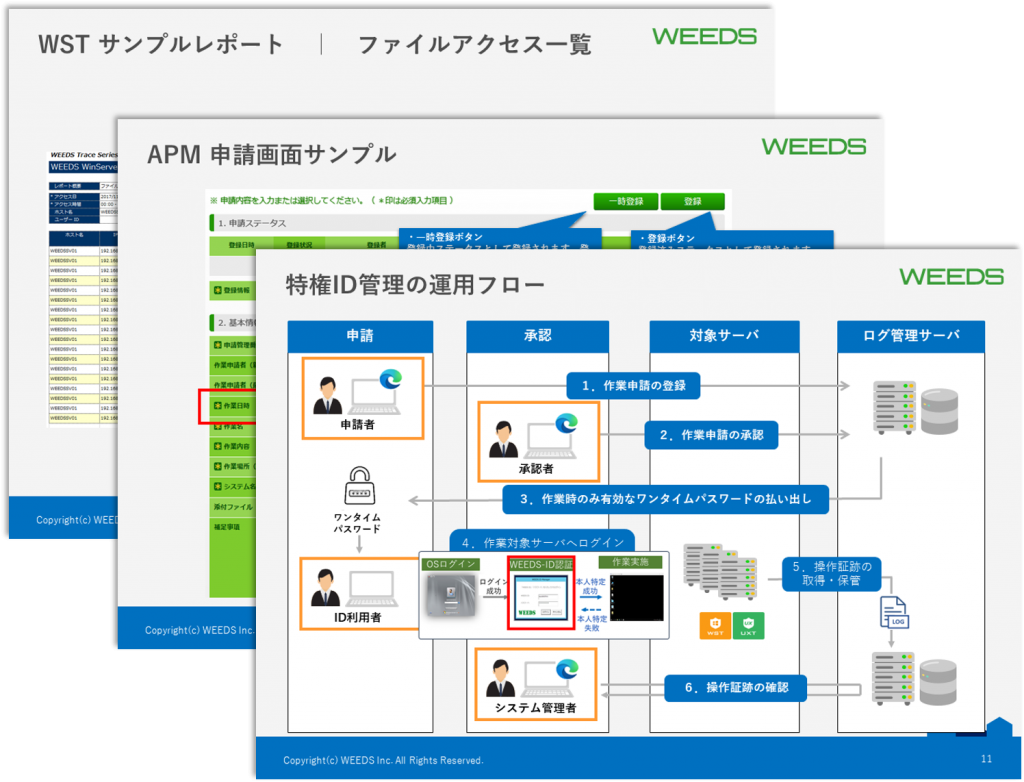

特権ID管理ソリューション「WEEDS Trace」

WEEDS SYSTEMSが開発・販売を行っている特権ID管理ソリューション「WEEDS Trace」は、特権ID管理に必要な機能を備えながらもコストを抑えた導入が可能です。「WEEDS Trace」はセキュリティ強化を考える企業にとって、限られた予算で最大の成果を得られる選択肢となるでしょう。

WEEDS Trace特権ID管理ソリューションの3つのポイント

WEEDS Trace 特権ID管理ソリューションについて詳しく紹介した資料です。

こんな方におすすめです。

・特権ID管理の必要性を感じている方

・低コストで特権ID管理を導入したい方

・不正アクセスなど情報セキュリティの課題を解決したい方

・特権ID管理ツールについて詳しく知りたい方