セキュリティ強化!ログ管理を活用した実践的アプローチ

1. ログ管理の課題

ログ管理の必要性と現状

近年、情報漏えいやサイバー攻撃のリスクが高まる中、多くの企業が「ログ管理」を導入しています。ログ管理は、システムへのアクセス履歴や操作内容を記録し、不正アクセスの防止やインシデント発生時の調査を行うための重要な仕組みです。しかし実際には、ログ管理が形骸化し、本来の目的を果たせていないケースが少なくありません。「ログは記録しているが、活用できていない」と感じている企業も多いのではないでしょうか。

リソース不足が生む課題

ログ管理の運用には、人員、時間、コストといったリソースが必要です。膨大なログデータを収集・管理し、不正アクセスや異常操作を発見するには、手間と労力がかかります。しかし、多くの企業では、次のような課題に直面しています。

- 専任の人員がいないため、ログの確認や分析が後回しになってしまう。

- 運用の効率化が進んでおらず、ログがただ蓄積されるだけの状態になっている。

- 管理範囲が広すぎて、重要なログが埋もれ、異常や不正の兆候を見逃してしまう。

このような状況が続くと、ログ管理が「記録するだけ」の仕組みになってしまい、セキュリティ強化や迅速なインシデント対応といった本来の目的を達成できなくなります。限られたリソースの中でも、ログ管理を効果的に運用するためには、負担を軽減しながら運用を効率化することがポイントです。

2. 効率的なログ管理を実現する3つのポイント

限られたリソースの中でログ管理を効果的に運用するためには、現状の課題を踏まえつつ、運用の負担を軽減しながら管理の質を高めることが重要です。ここでは、効率的なログ管理を実現するための3つのポイントを紹介します。

1. 管理する範囲を明確にする

すべてのシステムや操作ログを管理しようとすると、膨大なデータが発生し、運用負担が一気に増大します。その結果、重要なログが埋もれてしまい、異常や不正の兆候を見逃すことになりかねません。

そのため、管理の対象を明確に絞り込むことが重要です。 たとえば、セキュリティリスクが高い重要システムや特権IDの操作に対象を限定すれば、管理の負担を軽減しつつ、重要なログを確実に把握できます。また、頻繁に発生するアクセス記録や不要なログは確認対象から除外することで、効率的な運用が可能になります。

2. 運用を効率化する仕組みを取り入れる

ログの収集や分析を手動で行うことは、時間も労力もかかる上に、確認漏れや人為的なミスが発生するリスクも高まります。少ないリソースでもログを管理できる体制を構築することが重要です。

たとえば、ログの収集から保存、分析までを自動化できるツールを活用すれば、手作業を大幅に減らせます。また、異常なアクセスや操作があった場合に自動で通知するアラート機能を導入すれば、必要な時に素早く対応することも可能です。このような仕組みを取り入れることで、少ないリソースでも安定したログ管理が実現できます。

3. 確認フローや運用ルールを整備する

ログ管理を確実に運用するためには、属人化を防ぎ、誰でも同じ手順で管理できる体制を整える必要があります。たとえば、定期的にログを確認するタイミングや内容を明確にした確認フローを作成すれば、チェックの抜け漏れを防げます。こうした運用ルールを仕組み化することで、負担を減らしながら管理の質を維持できるようになります。

効率的なログ管理を実現するためには、管理する範囲を明確に絞り込み、運用を効率化し、確認フローや手順を整備することが欠かせません。限られたリソースの中で成果を上げるためには、こうした効率的な運用が重要です。しかし、ログ管理だけでは解決できない課題も残ります。それは、異常な操作や不正アクセスの早期発見、不正操作の防止といったセキュリティ対策です。ログ管理はあくまで対策の一つに過ぎず、これらの課題を解決するには、さらなる対策が必要です。

3. ログ管理だけでは足りない?

これまでは、効率的にログ管理を運用するためのポイントを説明しました。しかし、ログ管理だけではセキュリティ対策として十分とは言えません。不正アクセスや異常操作を防ぐには、ログ管理を補完する対策が必要です。その理由として、次の2つが挙げられます。

ログ管理だけでは不十分な理由

・操作の適切性や正当性を判断できない

ログ管理は「誰が、いつ、何をしたか」という履歴を記録する仕組みですが、それが「正当な操作かどうか」「許可された操作であるかどうか」までは判断できません。

たとえば、特権IDを利用して行われた操作が記録されていても、その操作が事前に承認されたものなのか、不必要なものなのかをログだけで判断することは困難です。そのため、不正操作やミスを見逃すリスクが高まります。

・未然に防ぐことが難しい

ログ管理は主に「事後確認」のための仕組みです。不正アクセスや異常な操作の兆候をログから検知することはできても、リアルタイムで未然に防ぐことは難しいのが現実です。最悪の場合、不正アクセスによりシステムが掌握され、対応が追いつかないまま被害が拡大する恐れもあります。

ログ管理を補う3つの対策

ログ管理の限界を補い、不正操作や異常アクセスの早期発見・防止を強化するためには、ログ管理と組み合わせることで相乗効果が期待できる、次の3つの対策が効果的です。

1. ID管理を組み合わせて、権限の適正化を図る

ログ管理だけでは「誰が操作したか」は記録できますが、権限の管理まで踏み込むことはできません。ID管理を組み合わせることで、不要なアクセスや権限の乱用を防ぐことができます。

- 特権IDや共有IDの利用を制限し、不正アクセスを抑止する。

- 退職者や異動者のIDを速やかに無効化し、リスクを排除する。

2. アクセス制御を加えて、操作の正当性を確保する

アクセス制御を導入することで、特権IDの利用や重要な操作に対して適切な管理を行い、操作の正当性を確保します。ログ管理とアクセス制御を連携させることで、強力な権限の利用を適切に管理できます。

- 操作実行には事前承認を求め、不要な操作や誤操作を未然に防ぐ。

- 必要な場合にのみ一時的な権限を付与し、無駄なアクセスを制限する。

3. 重要システムに対象を絞り、運用を効率化する

ログ管理の対象をすべてのシステムに広げると、データ量が膨大になり運用が煩雑になります。重要なシステムや特権IDの操作に絞ってログを管理し、重点的に監視することで、効率的にセキュリティ対策を強化できます。

- リスクの高いシステムや操作にフォーカスし、異常の兆候を見逃さない。

- ログ収集や分析の自動化ツールを活用し、運用負担を軽減する。

ログ管理はセキュリティ対策として欠かせない仕組みですが、「操作の適切性や正当性を判断できない」「未然に防ぐことが難しい」という課題があります。これらを解決するには、ログ管理に権限の明確化やアクセス制御、重要システムへの重点的な対策を組み合わせて実施することが重要です。

4. ログ管理の課題をまとめて解決

これまで、ログ管理の限界を補うための対策について説明しました。これらの対策を効果的に実施し、ログ管理と組み合わせて相乗効果を最大化する方法として、「特権ID管理」が注目されています。

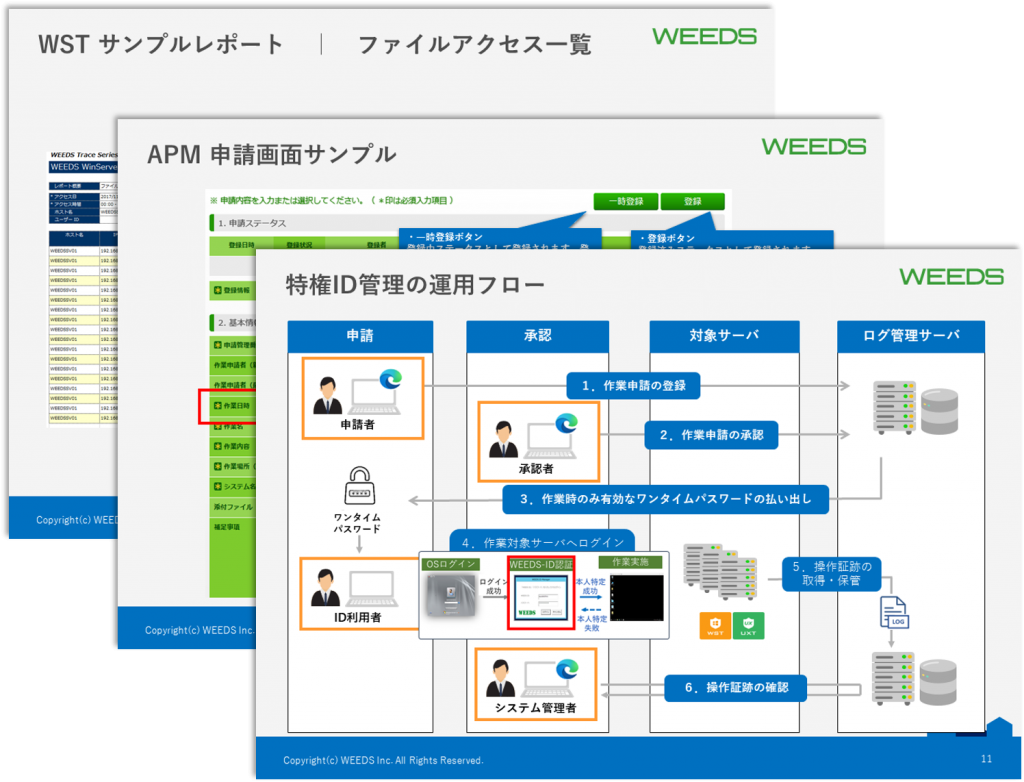

特権ID管理とは?

特権ID管理は、特権ID(管理者権限を持つアカウント)に対して、厳密なアクセス制御や利用状況の追跡を行うことで、不正操作やセキュリティリスクを未然に防ぐための仕組みです。特権ID管理について、詳しくはこちらのコラムをご覧ください。

⇒ 特権ID管理とは?基礎知識やID管理との違いをわかりやすく解説

特権ID管理がもたらす効果

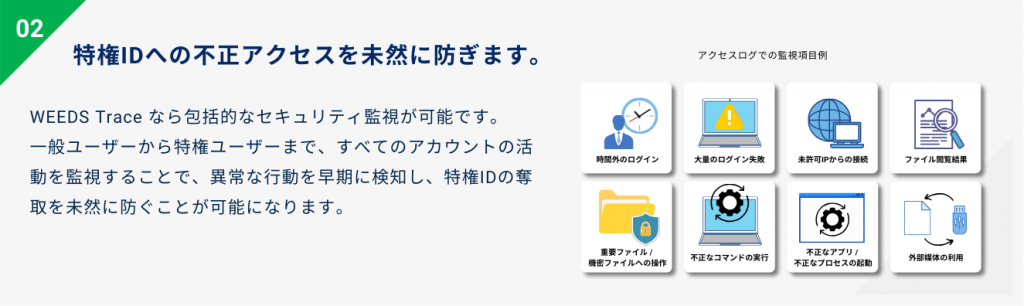

セキュリティ強化

高権限IDや重要システムへのアクセスを申請・承認制にすることで、不正操作や誤操作を未然に防ぎます。また、外部攻撃によって特権IDが悪用されるリスクも軽減し、システムの乗っ取りや重要情報の漏えいといった被害を防止します。

作業監査の精度向上

特権ID管理では、操作ログに加えて「誰が、何の目的で、いつ申請したのか」といった申請情報も紐づけられます。これにより、ログ管理だけでは実現しきれなかった、より精度の高い監査が可能になります。

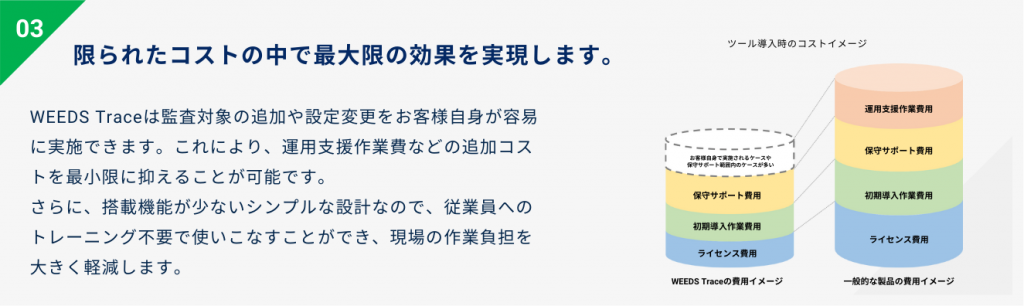

リソースの最適化

特権IDの利用申請や払い出し、承認フローを仕組み化することで、運用の属人化や負担を軽減します。効率的なワークフローにより、限られたリソースでも安定した管理が実現します。

特権ID管理導入の重要性

特権ID管理は、ログ管理の限界を補完するだけでなく、セキュリティ対策を根本的に強化する手段として、あらゆる企業にとって必要不可欠な存在です。特に、規制対応や監査を求められる企業では、ログ管理と特権ID管理を組み合わせることで、業務効率とコンプライアンス対応を同時に達成することができます。また、特権ID管理を導入することで、セキュリティ上の責任範囲を明確にし、内部不正や外部攻撃に対する抑止力としても機能します。

特権ID管理は、ID管理、アクセス制御、リスクベース管理といった3つの対策を統合し、ログ管理と組み合わせて相乗効果を発揮する仕組みです。これにより、不正操作や異常アクセスを防止するとともに、セキュリティ対策をさらに強化することが可能になります。限られたリソースの中で、効率的かつ効果的なセキュリティ対策を実現するために、特権ID管理をぜひご検討ください。

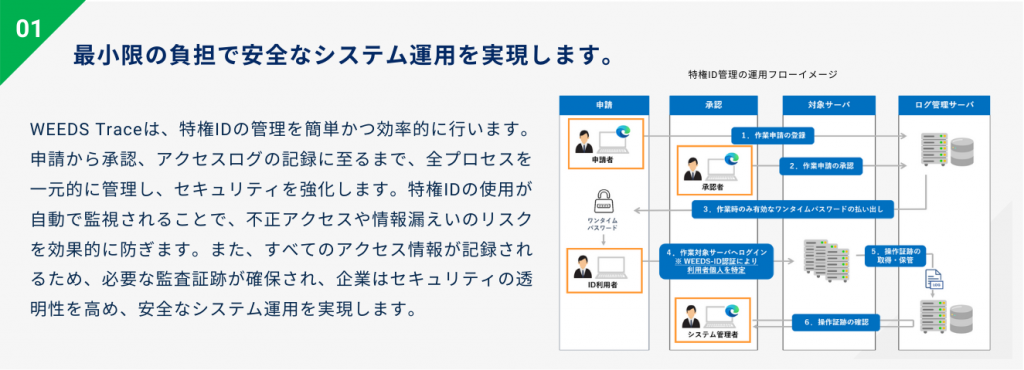

特権ID管理ならWEEDS Traceにお任せください

WEEDS Trace は、大企業だけでなく、中小企業でも手軽に導入できる特権ID管理ツールです。低コストで使いやすい設計により、効果的にセキュリティを強化できます。金融機関に認められた技術と実績で、あらゆる企業のセキュリティ強化を目指します!

WEEDS Trace 特権ID管理ソリューションについて詳しく紹介した資料です。

こんな方におすすめです。

・特権ID管理の必要性を感じている方

・低コストで特権ID管理を導入したい方

・不正アクセスなど情報セキュリティの課題を解決したい方

・特権ID管理ツールについて詳しく知りたい方