不正アクセス・情報漏えいに立ち向かうセキュリティ戦略

1. 認証情報流出は防ぎきれない時代に

最近、「160億件ものログイン情報流出」が報じられ、大きな話題となっています。ここまで桁違いの件数が公になったのは前例のないことですが、大規模な認証情報流出自体は決して珍しいものではなく、毎年のように新たな事件が発生しています。企業や組織がどれだけセキュリティ対策に力を入れていても、認証情報の流出を完全に防ぐことは現実的に非常に困難な時代になってきたと言えるでしょう。

攻撃手法はますます高度化しており、フィッシング詐欺、マルウェア感染、サプライチェーン攻撃、さらにはクラウドサービスの設定不備を突いた攻撃など、多様化しています。こうした状況下で「認証情報の流出を防ぐことで企業を守る」という従来の考え方だけでは、企業の情報資産や顧客の信頼を守りきることは難しくなっています。

では、認証情報が流出してしまった場合、企業はどのように被害を最小限に抑えるべきなのでしょうか。これからの企業に求められる新たな視点と、具体的な対策について考えてみましょう。

2. 被害を最小限に抑えるためのポイント

認証情報が流出するリスクは、もはや一部の大企業や特定の業界だけの問題ではありません。中小企業であっても、標的型攻撃やフィッシング詐欺、取引先経由の攻撃など、さまざまな手口によって被害に巻き込まれる可能性があります。こうした状況の中で、認証情報の流出を防ぐ努力はもちろん重要ですが、それだけで企業の大切な情報資産や信用を守り切ることは、現実には非常に困難です。

だからこそ、私たちが今考えるべきは「もし流出してしまったときに、どのように被害を最小限に抑えるか」という視点です。この章では、そのために企業が実践すべき具体的なポイントをご紹介します。すぐに取り組める対策も含め、自社の状況と照らし合わせながら確認してみてください。

最小権限の原則を徹底する

もし認証情報が流出してしまっても、不正アクセスの影響を限定的なものにとどめるには、最小権限の原則を徹底することが重要です。具体的には、各ユーザーやアカウントに必要最小限の権限だけを付与し、業務上不要な特権IDやアクセス権限は付与しない、あるいは不要になった権限は速やかに剥奪する運用が求められます。

特に、管理者権限や特権IDの管理は徹底する必要があります。管理者権限を持つアカウントの認証情報が流出した場合、攻撃者は一気にシステム全体を制御することができ、被害が甚大になる可能性があります。特権IDの利用を限定的にし、利用状況を把握することで、被害の拡大を防ぐことができます。

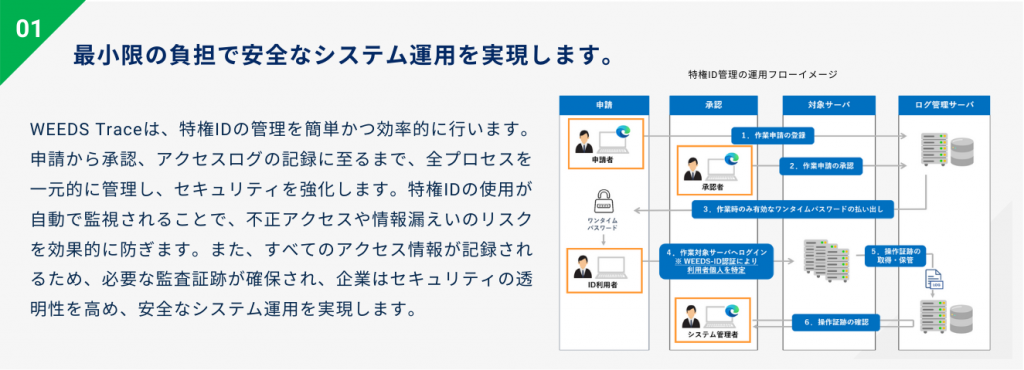

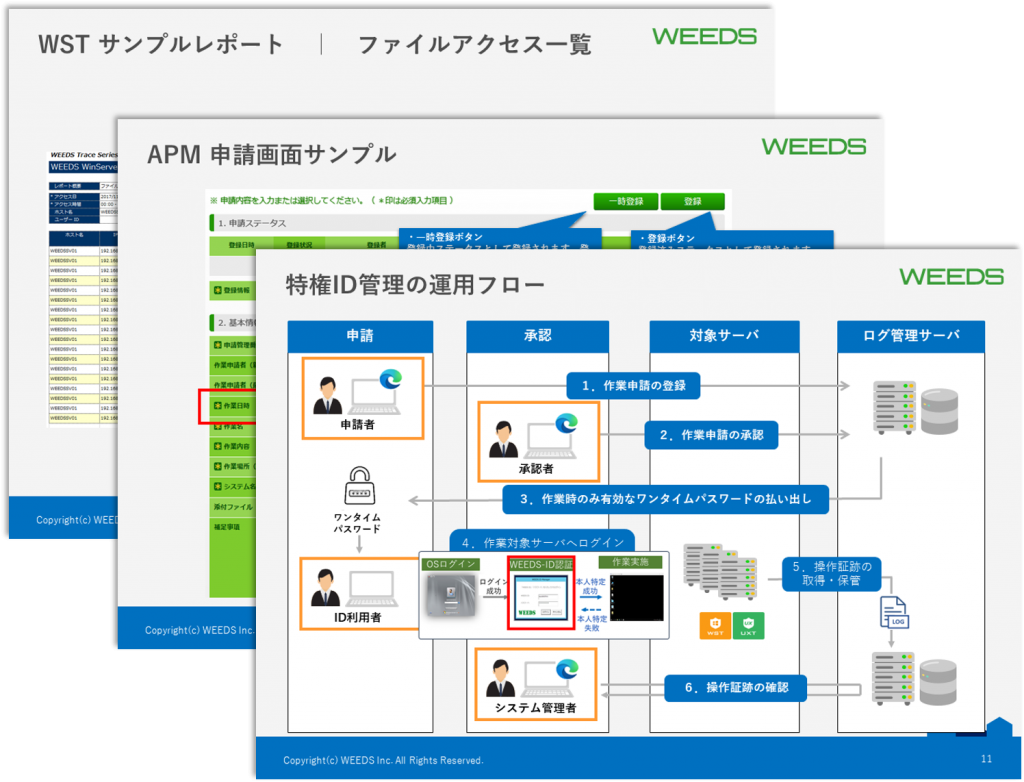

特権ID管理ツール・アクセス制御の導入

特権IDの管理やアクセス制御を人手だけで徹底することは、現実的には困難です。そこで、特権ID管理ツールやアクセス管理ツールの導入が有効です。これらのツールは、特権IDの貸与・利用に承認フローを設け、作業単位でワンタイムパスワードを発行する、ログインや操作履歴を記録するなどの機能を提供します。

また、不要な権限の自動検出や定期的な棚卸し、利用状況の可視化もツールの力を借りることで効率的に実現可能です。特権ID管理ツールの導入により、「誰が、いつ、どのような目的で特権IDを利用したのか」を明確にし、不正利用の抑止力を高めることができます。

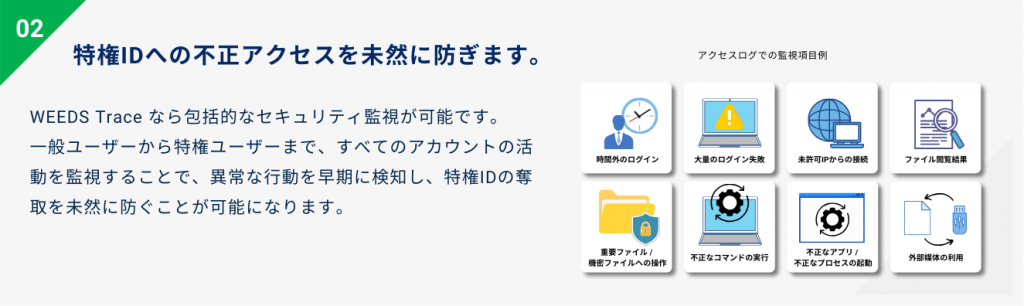

ログ監査とリアルタイムモニタリング

ログは、認証情報の流出後に被害を最小限に抑える上で極めて重要な役割を果たします。万が一不正アクセスが発生しても、操作ログやアクセスログを詳細に残しておけば、早期に異常を検知し、適切な初動対応を取ることができます。

さらに、リアルタイムでのログ監視やアラート通知を行うことで、異常なアクセスや操作が発生した際に即座に気づくことができ、被害の拡大を防ぐことが可能です。特に外部からの不審なアクセスや、通常の業務時間外の特権IDの使用といった不審な挙動は、アラートの対象とすべきです。

インシデント対応計画・演習の重要性

認証情報の流出後に被害を最小限に抑えるには、「どのように初動対応するか」をあらかじめ定めておくことが重要です。インシデント発生時に慌てず、迅速に封じ込め・原因究明・影響範囲の特定・復旧を進めるためには、事前に対応手順を文書化し、関係部門間で共有しておく必要があります。

また、インシデント対応の実効性を高めるためには、定期的に訓練・演習を行うことも重要です。実際の流出や不正アクセスを想定した演習を重ねることで、対応力を高め、被害拡大を防ぐ組織力を養うことができます。

3. 企業に求められる新たなセキュリティの視点

従来のセキュリティ対策は、どちらかといえば「侵入させない」「流出させない」といった防御に重点が置かれていました。しかし、サイバー攻撃の高度化と複雑化が進む現代においては、防御だけに依存するのではなく、「侵入されても、流出されても、被害を最小限にとどめる」ことが求められるようになっています。

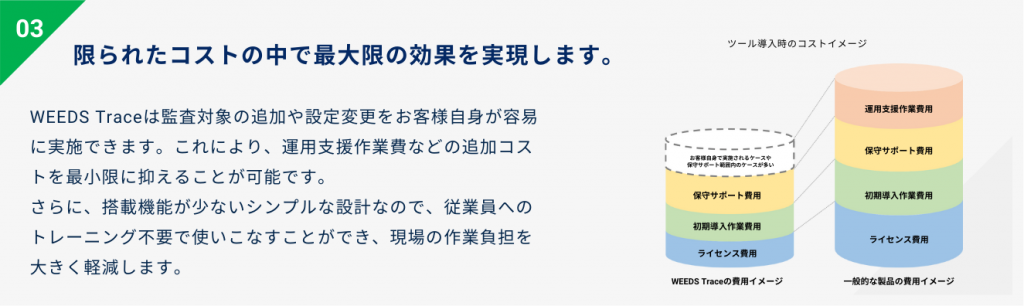

これは、単なる技術的な対策の話ではありません。経営層から現場のシステム担当者まで、組織全体でセキュリティに対する意識を共有し、役割を果たすことが重要です。特に中小企業では、予算や人員に制約がある中でも、効率的かつ現実的なセキュリティ対策を選択し、実装する必要があります。

4. 流出を見据えた備えが企業の責務

認証情報の流出は、もはや「起きないことを前提にした対策」だけで企業を守れる時代ではありません。今、企業に求められているのは「流出してしまったその時、いかに被害を抑えるか」という視点です。

最小権限の徹底、特権ID管理・アクセス制御ツールの活用、ログ監査・リアルタイム監視、そしてインシデント対応の準備と訓練。これらの取り組みを組み合わせることで、万が一の際にも被害を抑え、企業の信頼と事業継続性を守ることが可能です。

WEEDS Trace 特権ID管理ソリューションについて詳しく紹介した資料です。

こんな方におすすめです。

・特権ID管理の必要性を感じている方

・低コストで特権ID管理を導入したい方

・不正アクセスなど情報セキュリティの課題を解決したい方

・特権ID管理ツールについて詳しく知りたい方