2025年のセキュリティ脅威1位!ランサム攻撃をわかりやすく解説

- ランサム攻撃が「自分ごと」になる時代へ

- ランサム攻撃が企業にもたらす4つの深刻なダメージ

- ランサムウェアはどこから侵入するのか?

- 実際に発生した2024年のランサム被害事例

- 今すぐ始めるべき9つの対策チェックリスト

- 侵入されても耐えられる仕組みを

1. ランサム攻撃が「自分ごと」になる時代へ

「ランサムウェア攻撃」が、2025年に発表されたIPA『情報セキュリティ10大脅威(組織編)』で第1位に選出されました。このランキングは、2024年に社会的影響の大きかった情報セキュリティ事案をもとに、IPAが脅威候補を抽出し、情報セキュリティ分野の研究者や企業の実務担当者など約200名で構成される「10大脅威選考会」によって審議・投票のうえ決定されたものです。

つまり、「今、企業や組織がもっとも注意すべきセキュリティリスク」として、専門家から最も深刻な脅威とされたのがランサムウェアを用いた攻撃です。

「うちは大手じゃないから大丈夫」——

そんな考えが通用しない時代が、すでに始まっています。

近年のランサム攻撃は、特定の企業だけを狙うのではなく、脆弱性があるところを機械的に狙う無差別型攻撃も増えています。中小企業や地方自治体、研究機関も、被害を受けた事例が相次いでいます。

さらに、攻撃手法は年々巧妙化しています。RaaS(Ransomware as a Service)という「攻撃のサービス化」が進み、技術のない攻撃者でもランサム攻撃を実行できる時代となっています。

2. ランサム攻撃が企業にもたらす4つの深刻なダメージ

ランサム攻撃は、一度被害を受けると、その影響は組織全体に波及します。

業務の停止にとどまらず、社会的信用の低下や損害賠償など多方面に及ぶ深刻な影響をもたらします。

①業務停止と売上損失

サーバーが暗号化されてしまうと、業務システムやファイルへのアクセスが不能になり、業務が全面停止する恐れがあります。ECサイトであれば売上が止まり、製造業であれば生産ラインが停止するなど、直接的な損失が発生します。

②機密情報の漏えいと拡散

個人情報、顧客情報、契約書、設計図など、機密性の高いデータが盗まれ、闇サイトなどで公開される被害も増えています。これにより、取引先からの信用を失ったり、損害賠償請求に発展することもあります。

③企業の信頼失墜

「〇〇社から個人情報が流出した可能性がある」といった報道がなされれば、ブランドイメージや社会的信用が大きく毀損されます。これは売上や採用活動、資金調達にも長期的な影響を及ぼします。

④対応コストと復旧負担

被害後の復旧には、専門業者への委託費用、再発防止のためのシステム強化費用、広報対応など膨大なコストとリソースが必要です。たとえ身代金を支払っても元通りに復旧できる保証はありません。

3. ランサムウェアはどこから侵入するのか?

感染経路は多岐にわたりますが、特に多いのは以下のような「基本対策が抜けているポイント」です。

■ 脆弱性が放置されたままのサーバー・端末

ソフトウェアやOSのアップデートを怠っている端末は、既知の脆弱性を狙われてマルウェアに感染しやすくなります。脆弱性を悪用されると、攻撃者はID・パスワードがなくてもシステムに侵入できてしまうケースもあります。

■ 不適切なリモートアクセス設定

テレワーク拡大に伴い、リモート接続(RDPなど)を許可したまま、アクセス制限やパスワード強度の設定が不十分なケースも少なくありません。公開されたポートを狙ったブルートフォース攻撃も多発しています。

■ メールを起点としたフィッシング

業務メールを装ったフィッシングメールに添付されたファイルを開いたり、不正なリンクをクリックしたことで、ユーザーの手でランサムウェアを呼び込んでしまうことがあります。こうした「人的ミス」も大きな脅威です。

■ 脆弱なWebサイトの改ざん

外部の改ざんされたWebサイトを閲覧するだけで感染する「ドライブバイ・ダウンロード型攻撃」という手法もあります。ユーザーの操作なしにソフトウェアの脆弱性を突くのが特徴で、一見普通のサイトに見えるため、広告や外部リンク経由で意図せずアクセスしてしまうこともあります。

4. 実際に発生した2024年のランサム被害事例

ランサム攻撃のニュースを目にすることが増えた昨今ですが、実際に何が起きたのかをご存じですか?

ここでは、2024年に日本国内で発生した代表的なランサム攻撃の事例をご紹介します。

「他人ごと」と思っていたことが、急に「自分ごと」になる——実際の事例を通して、自社の備えを見直すきっかけにしてみてください。

KADOKAWA(2024年6月)

KADOKAWAは2024年6月に大規模なランサム攻撃を受け、複数のサービスが停止。後の調査で約25万人分の個人情報漏えいが確認されました。SNSなどでの悪質な拡散行為に対しては、法的措置の準備も進められています。

国立遺伝学研究所(2024年10月)

国立遺伝学研究所のDDBJセンターでは、データを一部公開されたうえで、残りの公開を条件に金銭を要求される脅迫が発生しました。なお、調査の結果、システムへの不正侵入やデータ消失は確認されておらず、窃取されたとされるデータも公開情報であったことが判明しています。

ヒロケイ(2024年6月)

2024年6月、ヒロケイが「Phobos」と呼ばれるRaaSによる攻撃を受け、サーバーの暗号化と個人情報の漏えいリスクが発生しました。外部への流出や二次被害は確認されていないものの、VPNルーターの設定不備などが侵入経路となったことから、セキュリティ設定の重要性が改めて浮き彫りになりました。

5. 今すぐ始めるべき9つの対策チェックリスト

ランサム攻撃は、完璧に防げなくても、被害の発生確率を下げること、被害を最小限に抑えることは可能です。

次の9項目をチェックし、自社の備えを確認してみましょう。

基本ルール・教育

☐ 不審なメールの添付ファイル・リンクを開かないルールが徹底されている

☐ 提供元が不明なソフトウェアは使用禁止にしている

☐ 情報セキュリティポリシーが整備され、従業員への教育も実施している

認証・アクセス制御

☐ 多要素認証(MFA)を導入している

☐ 権限は最小限に設定し、必要な操作のみ許可している(最小権限の原則)

システム・インフラ設定

☐ サーバー・ネットワーク機器の脆弱性対応(パッチ適用)を定期的に実施している

☐ リモートアクセス・公開サーバーの設定を定期的に見直している

バックアップ・復旧準備

☐ 定期バックアップを実施し、バックアップはWORM化など改ざん防止策を講じている

☐ インシデント発生時に備えた体制(CSIRT、外部ベンダー連携)が整備されている

6. 侵入されても耐えられる仕組みを

ランサム攻撃は、もはや一部の大企業だけの問題ではありません。中小企業や自治体、研究機関など、あらゆる組織が標的になり得る現実を、今回ご紹介した事例から実感された方も多いのではないでしょうか。

しかも近年は、完璧に侵入を防ぐことが難しくなっています。だからこそ今求められるのは、「侵入されないための対策」に加えて、「万が一侵入されたときに、被害を最小限に抑えるための備え」です。アクセス権限の管理やログの記録・監視体制、バックアップ体制、インシデント対応フローの整備といった基本の徹底が、被害の広がりを食い止める最後の砦になります。

ぜひこの機会に、自社の情報セキュリティ体制を見直し、「どこに弱点があるか」「何ができていないか」を棚卸してみてください。小さな対策の積み重ねが、大きなリスクの回避につながります。

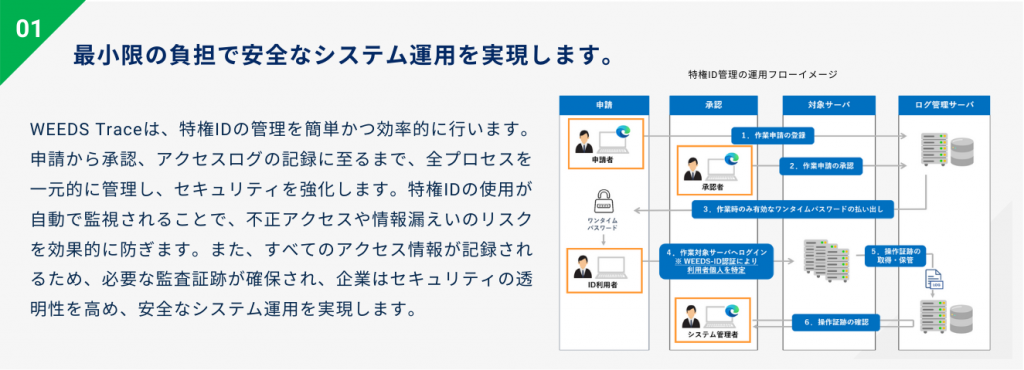

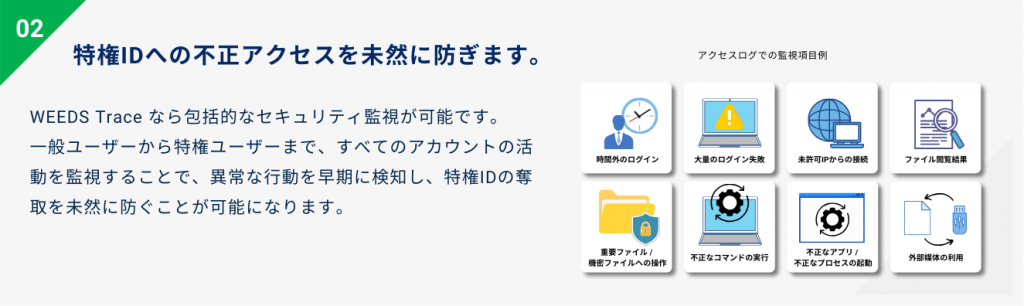

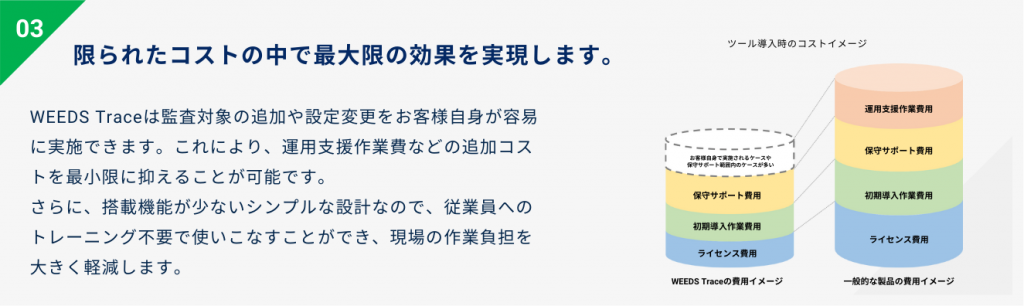

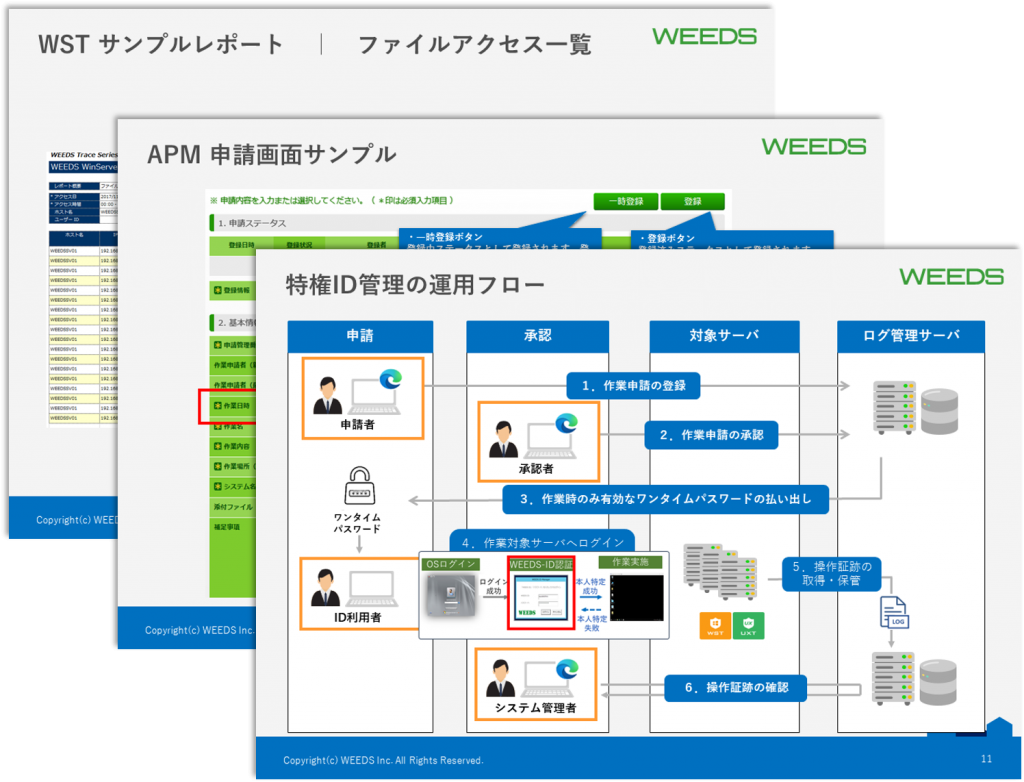

WEEDS Trace 特権ID管理ソリューションについて詳しく紹介した資料です。

こんな方におすすめです。

・特権ID管理の必要性を感じている方

・低コストで特権ID管理を導入したい方

・不正アクセスなど情報セキュリティの課題を解決したい方

・特権ID管理ツールについて詳しく知りたい方