柔軟に選べる導入パターンで、最適なセキュリティを実現

セキュリティ対策の要件は企業ごとに異なります。WEEDS Traceは、「まずはログ管理から」や「承認フローを含めた内部統制強化」、さらに「特権ID管理までを徹底」といった形で、必要な範囲から段階的に導入可能です。

ここでは代表的な3つのパターンをご紹介します。

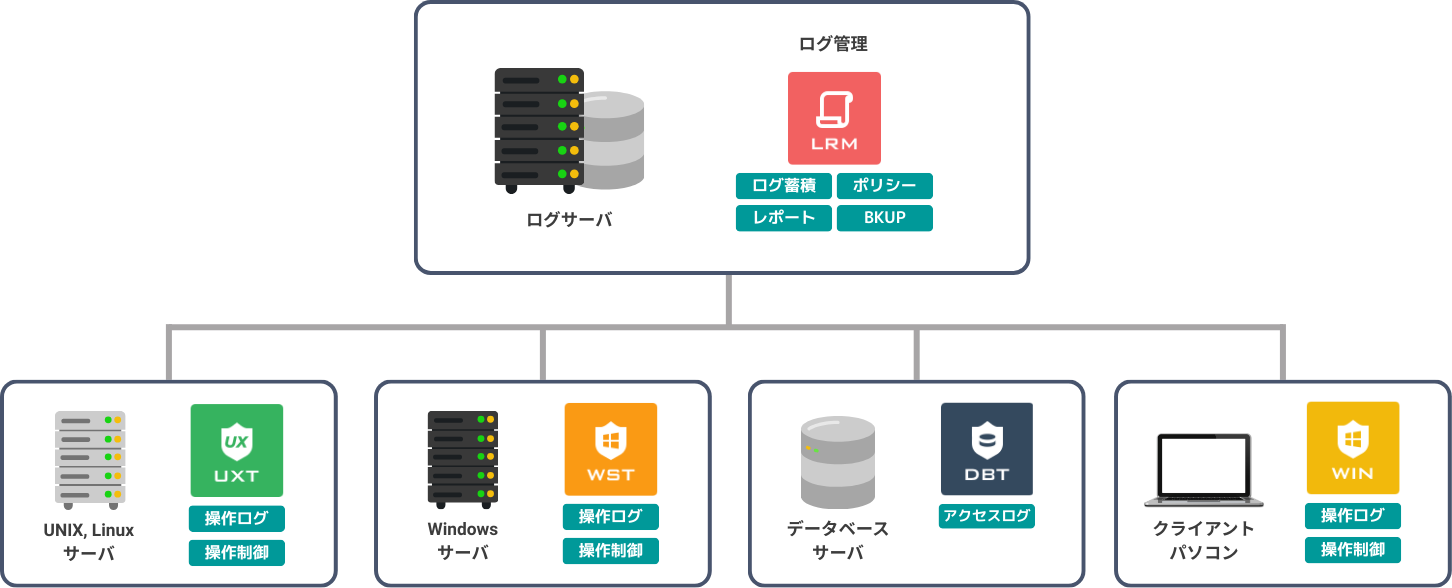

PATTERN A

「アクセスログ取得」からスタートして監視環境を構築

セキュリティ対策の第一歩として選ばれるのが「ログ管理」の導入です。サーバーやデータベースの操作履歴を自動で収集し、改ざんできない形で長期保存します。これにより、障害対応はもちろん、ランサムウェア感染時などの有事の際にも、「いつ・どこから侵入し、何が行われたか」という感染経路や影響範囲を迅速に特定できます。

「いきなり大規模な仕組みを整えるのは難しいが、まずは証跡を残す環境を整えたい」と考える企業に最適なスタートです。最低限の監査要求にも対応できるため、限られた予算で確実な第一歩を踏み出すことができます。

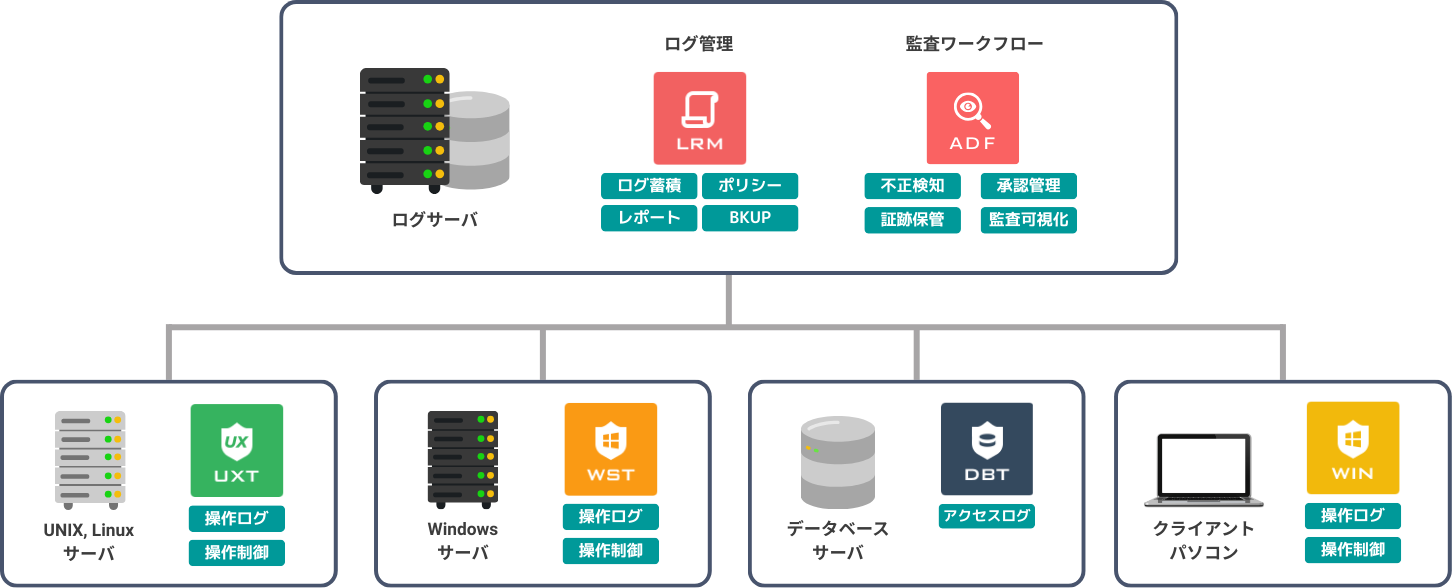

PATTERN B

「ログ監査」をシステム化して内部統制・監査に対応

ログ管理で取得した操作ログから、ポリシー違反や異常操作を自動的に検知。検知された内容は監査ワークフローに引き継がれ、担当者が業務上の正当性をコメントとして記録し、上長が内容を確認・承認します。この一連のプロセスをシステム上で完結できるため、「その操作が業務上正当なものであったか」という観点から監査を実施でき、不正操作や意図しない変更の抑止にも効果を発揮します。

内部統制や各種規制対応を求められる企業に最適な、実践的な運用パターンです。

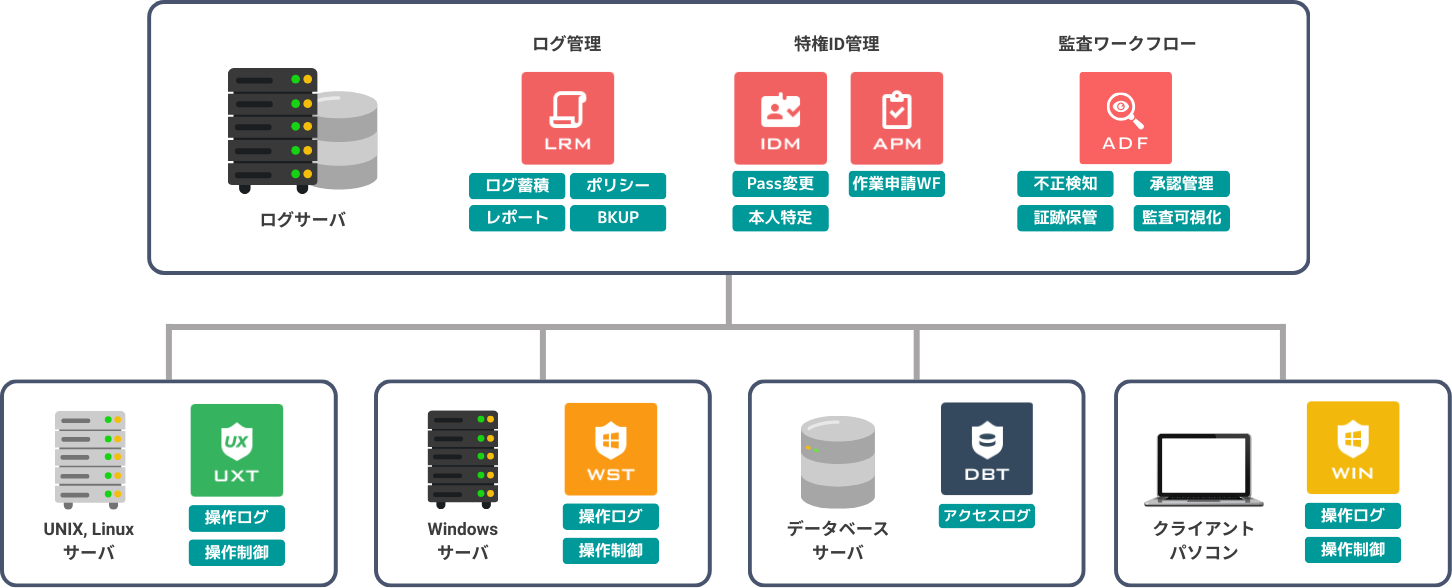

PATTERN C

「特権ID」まで厳格に管理してゼロトラストを実現

ゼロトラストなシステム管理を実現するのが、特権ID管理と監査ワークフローを組み合わせた導入です。特権IDは通常、システムに深く関わるため利用を厳しく管理する必要があります。本パターンでは、特権IDを利用する際には必ず申請と承認が必要となり、承認された作業ごとにワンタイムパスワードとして発行されます。 作業終了後は自動的に失効するため、ランサムウェア攻撃で狙われやすい「特権IDの乗っ取り」を防ぎ、被害の拡大(横展開)を阻止します。

さらに、承認プロセスと実際の作業ログが一体で管理されるため、内部不正への強い抑止力を発揮するとともに、外部攻撃を受けた際の原因調査も迅速化できるため、最も安心できるセキュリティ運用を実現できます。

「まずは証跡を残したい」「内部統制を強化したい」「ランサムウェア対策をしたい」

課題に応じて、最適な導入パターンをご提案いたします。

少しでも気になる点があれば、お気軽にお問い合わせください。