ランサム被害事例から学ぶ、今必要なセキュリティ対策

「たった一つの例外」を放置しないための実効性あるセキュリティ対策

2025年10月、日本を代表するEC・物流インフラであるアスクル株式会社がランサムウェア攻撃を受け、国内の企業活動に大きな衝撃を与えました。このインシデントは、単なる情報の漏洩に留まらず、企業の心臓部である「物流」という機能そのものを数週間にわたって麻痺させたという点で、極めて深刻な事案でした。

本題に入る前に、お伝えしたいことがあります。アスクル社はこの甚大な被害の詳細と調査結果を、迅速に透明性高く公表しました。そこには、自社の経験を「教訓」として広く共有することで、他社が同じ被害に遭わないようにしたいという、同社の強い意志と社会貢献への姿勢が示されています。

本コラムは、同社の真摯な姿勢に深い敬意と感謝を表するとともに、公表された知見を社会全体のセキュリティ強化に役立てるため、その内容を分かりやすく整理し、今後の対策を考察するものです。

1. インシデントの全貌

2025年10月19日に発覚したこの攻撃は、アスクル社の強みである「高度な自動化」を逆手に取ったものでした。

物流機能の停止

攻撃の核心は、倉庫内の動きをコントロールする物流システム(WMS:Warehouse Management System)が暗号化されたことにありました。

物流(ロジスティクス)の麻痺

自動倉庫やピッキングロボットを動かす「頭脳」が破壊されたことで、出荷業務が全面的にストップしてしまいました。

アナログへの逆戻り

復旧にあたり、同社は「FAXでの注文」や「手作業での出荷」といった、デジタル化以前の手法に頼らざるを得なくなりました。その結果、出荷能力は通常の10〜20%にまで激減。

どれほど効率化されたビジネスであっても、システムが止まれば一瞬でこれほど無防備になるという現実を、私たちは重く受け止める必要があります。

「二重恐喝」と情報の流出

攻撃者はデータの破壊だけでなく、合計約74万件に及ぶ膨大な情報を事前に盗み出していました。

流出した情報の規模は、事業所向け(約59万件)、個人向け(約13万件)、さらには取引先や従業員の情報まで、広範囲に及びました。攻撃者はこれらをダークウェブ上で段階的に公開し、身代金を支払わない企業に心理的なプレッシャーをかける「二重恐喝」を行いました。

2. 攻撃はどう進んだのか?

この事案から得られる教訓は、「どれほど強固な壁を作っても、たった一つの例外があれば突破される」という事実です。

突破口は「管理者アカウント」の運用ルール

調査の結果、侵入の起点となったのは、業務委託先の担当者が使っていた管理者アカウント(特権ID)でした。このアカウントには、本来必須であるはずの「多要素認証(MFA)」が例外的に適用されていなかったのです。

利便性やパートナーへの配慮といった「ちょっとした運用の緩み」が、結果として攻撃者にシステムの全権限を掌握させるきっかけを与えてしまうことは、決して少なくありません、

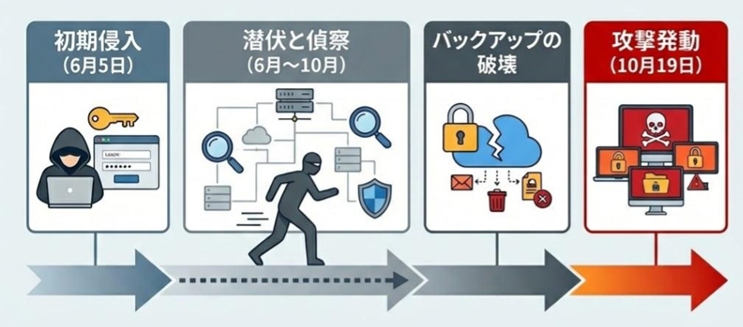

潜伏から発動までのプロセス

攻撃者は、侵入してすぐに破壊活動を始めたわけではありません。

- 初期侵入 (6月5日)

盗んだIDとパスワードだけでログインに成功。 - 潜伏と偵察 (6月〜10月)

約4ヶ月もの間、誰にも気づかれずにネットワーク内を徘徊し、重要サーバーの特定や監視ソフト(EDR)の無効化を進めました。 - バックアップの破壊

復旧を妨げるため、オンライン上のバックアップデータを優先的に暗号化・削除しました。 - 攻撃発動 (10月19日)

全ての準備を整えた上で、ランサムウェアを一斉に起動しました。

「侵入を防ぐ」だけでなく「侵入されていることにいかに早く気づくか」がいかに重要かが分かります。

3. 私たちが今、見直すべき「3つの防衛線」

アスクル社の事例を自分たちのこととして捉えるなら、単に新しいセキュリティツールを入れるだけでなく、守りの仕組みそのものを考え直す必要があります。

「消されないバックアップ」を持つ

ネットワークから切り離した「オフラインバックアップ」や、一度書き込むと管理者でも消去できない「不変(イミュータブル)ストレージ」など、最後の砦となる復旧手段を確保することが不可欠です。

「侵入されているかも?」という前提で監視する

ネットワークの内部で「不自然な動き」がないかを24時間体制で監視する(SOC/EDRの活用)など、早期発見・早期対応ができる体制を整えるべきです。

管理者権限(特権ID)のルールを徹底する

「社内だから」「委託先だから」「急ぎの作業だから」といった理由でのルール緩和は、そのまま致命的なリスクにつながります。多要素認証(MFA)の適用を鉄則にしましょう。

4. もし「特権ID管理ツール」が導入されていたら?

今回の事案において、もし適切な「特権ID管理」の仕組みが導入されていたら、攻撃の連鎖をどこで断ち切ることができたのでしょうか。攻撃のフェーズに合わせて、防衛のポイントを整理してみます。

① 初期侵入段階:認証情報の漏洩によるログインを阻止

もしIDやパスワードが盗まれたとしても、管理システム側で強力な多要素認証(MFA)が強制されていれば、そこからの侵入を未然に防ぐことができます。また、ログインのたびに一度限りの認証情報を発行する仕組みがあれば、盗まれた情報そのものが「使えない」ものになります。

② 侵入拡大段階:内部での「横移動」を阻止

攻撃者は侵入後、より高い権限を求めてネットワーク内を移動(ラテラルムーブメント)します。特権ID管理によって「最小権限の原則(必要な時に、必要な人に、必要な分だけ権限を貸し出す)」が徹底されていれば、攻撃者の行動範囲を極めて狭い範囲に封じ込めることが可能でした。

③ 攻撃段階:不審な挙動をリアルタイムで検知

いざランサムウェアを仕掛けようとする際、特権ID管理システムが「全ての操作内容」を記録・監視していれば、普段行われないような不審なコマンド実行やファイルの大量操作を即座に検知し、被害が広がる前に遮断できたはずです。

特権IDという極めて強大な権限を、人の意思ではなく「確かな仕組み」で統制すること。これこそが、今回のような巨大な脅威からビジネスを守り、お客様の信頼を維持するための、最も実効性の高い一歩となるのではないでしょうか。

5. 変化し続ける脅威に備えるために

セキュリティ対策に「これで終わり」というゴールはありません。アスクル社の事例が示したように、攻撃者は時間をかけて組織のわずかな隙を探し出します。

本コラムが、貴社のセキュリティ体制を再点検するきっかけになれば幸いです。もし、管理のあり方や具体的な守り方に不安がある場合は、ぜひ専門的な知見も活用してみてください。事例から学び、対策を「知恵」に変えること。それこそが、大切な事業を守り抜く唯一の道なのです。

対策の第一歩として、管理権限を「仕組み」で守るために

今回のコラムでご紹介した「特権IDの管理」や「最小権限の徹底」を、現場の負担を抑えながら実現するためのソリューションをご用意しています。

「現在の管理体制に不安がある」「具体的な対策手法を検討したい」という方は、ぜひ以下のページをご覧ください。「認証の強化」や「操作ログの記録」をどのように実現できるかご紹介しています。